2023年の脅威インテリジェンスの現状

サイバーセキュリティの管理者と実務者を対象に、脅威インテリジェンスをどのように使用しているか、どこで入手しているか、およびそれを改善するための計画に関する調査

はじめに

調査の人口統計:

- 400人の資格のあるサイバーセキュリティマネージャーとプラクティショナーから受け取った回答

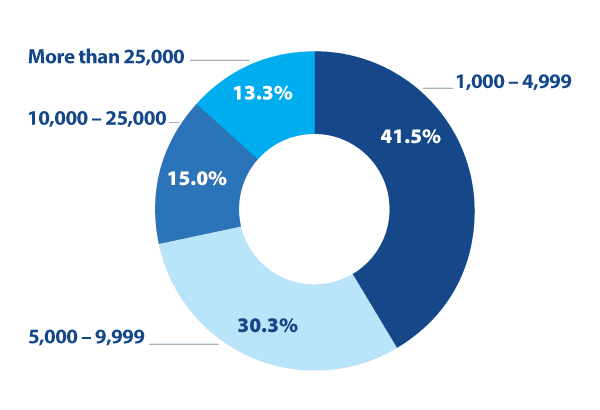

- すべて従業員数1,000人以上の組織から

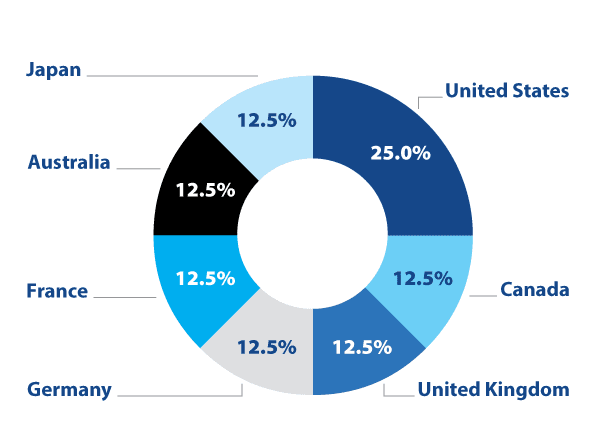

- 北米、ヨーロッパ、アジア太平洋の7カ国を代表

- 8つの主要産業とその他いくつかの業界を代表しています

2023年版脅威インテリジェンスの現状レポートでは、ほとんどの組織が 脅威インテリジェンス の収集と分析をサイバーセキュリティプログラムの中心的な要素とし、そのユースケースを従来のサイバーセキュリティ活動を超えて拡張した方法と理由を検証しています。

2023 年 8 月には、さまざまな国や業界のサイバーセキュリティ マネージャーと実務担当者を対象に、組織における脅威インテリジェンスの使用に関する知識を持つ 400 人を対象に調査を実施しました。 重要なユースケースと利点、ソース、および将来の脅威インテリジェンスを改善するための計画について尋ねました。 私たちは、脅威インテリジェンス専門の組織があるのか、異なるサイバーセキュリティチームのフルタイムまたはパートタイムの貢献者に依存しているのか、脅威インテリジェンスの取り組みの成熟度など、組織的な問題について質問しました。 また、脅威インテリジェンスベンダーの選定基準についても情報を求めました。

私たちの目的は、CIO、CISO、サイバーセキュリティマネージャーなどに、同業他社が脅威インテリジェンスをどのように活用しているか、改善を求めている分野に関する情報を提供することです。

CyberEdgeは、このレポートを考案し、その成功に不可欠なサポートをしてくれたリサーチスポンサーであるRecorded Futureに感謝の意を表します。

トップ 5 のインサイト

このレポートには、脅威インテリジェンスの現状に関する実用的な洞察が多数含まれています。 ここでは、その5つのポイントをご紹介します。

ユースケースとメリットが拡大しました。 現在、ほとんどの組織が10ものユースケースで脅威インテリジェンスを活用しています。 脅威インテリジェンスプログラムは、既存のセキュリティツールの強化、アラートのトリアージ、インシデント対応、脆弱性管理など、いくつかの主要なサイバーセキュリティタスクのリソースとして成長しましたが、その範囲を拡大してきました。 インテリジェンスは、中核的な運用上のサイバーセキュリティタスクに加えて、リスク評価とサイバーセキュリティプログラム管理、およびマーケティング、物理的セキュリティ、サードパーティのリスク管理、および不正防止チームの活動のサポートにおいても重要な役割を果たしています。

ソースは 1 つよりも 5 つ (またはそれ以上) の方が優れています。 現在、90%以上の組織が少なくとも5つのソースから脅威インテリジェンスを取得しています。 これには、自社のスタッフ、無料および有料の脅威データフィード、ネットワーク上のセキュリティツールが含まれます。 また、複数のソース(ダークウェブを含む)からデータを収集し、自動アラートを生成し、詳細な脅威分析を提供する脅威インテリジェンスベンダーに依存しています。

ベンダーは専門的なスキルと知識を提供します。 ほとんどの組織は、主に専門的なスキルと知識を活用するために、脅威インテリジェンスベンダーと協力しています。 これには、敵対者とその戦術、技術、手順(TTP)、ダークウェブでの議論や活動、特定の業界、アプリケーション、システムを標的とする脅威に関する知識が含まれます。 また、ベンダーが最新のインテリジェンスをリアルタイムで提供し、脅威フィードを既存のサイバーセキュリティワークフローと統合する能力も高く評価しています。

成熟した専任の脅威インテリジェンスチーム。 現在、脅威インテリジェンスプログラムは非常に強固な基盤を築いています。 71%の組織が専任の脅威インテリジェンスチームを持ち、そのうち87%が脅威インテリジェンス活動を「中級」または「上級」の成熟度レベルと見なしています。 さらに、調査回答者の98%が、包括的な脅威インテリジェンスがサイバーセキュリティプログラムに不可欠であることに同意しています。

改善の余地があります。 新たな脅威とユースケースの増加により、企業は脅威インテリジェンス機能を強化および改善する多くの理由があります。 目標には、より多くの、より優れた、より迅速な情報収集、リスク分析とサイバーセキュリティプログラム管理のためのインテリジェンスの使用、ブランド保護やサードパーティのリスク管理など、従来のサイバーセキュリティ領域以外での支援が含まれます。

このレポートについて

本報告書の調査結果は、以下の3つのセクションに分かれています。

セクション 1: 脅威インテリジェンスのユースケースと利点

組織は脅威インテリジェンスを何に使用していますか? レポートのこのセクションでは、既存のセキュリティツールの精度向上から、サイバーセキュリティの計画と投資の指導、オンライン詐欺の削減まで、10のユースケースの発生率について見ていきます。 また、SOC、インシデント対応、脆弱性管理、その他のサイバーセキュリティチームの活動に関連する特定の運用上の利点、およびセキュリティプログラムの管理と経営陣とのコミュニケーションに関連する特定の戦略的利点への関心を定量化します。

セクション 2: 脅威インテリジェンスのソースとベンダー

理論的には、組織は独自のリソースを使用して脅威インテリジェンスを収集し、分析できます。 実際には、これは非常にまれです。 レポートのこのセクションでは、その理由を検証します。 また、ほとんどの組織がどのようなソースを活用しているか、また、なぜ脅威インテリジェンスベンダーと連携しているのかをレビューします。 また、組織が脅威インテリジェンスベンダーを選択する際にどのような特性を求めているかについての洞察も提供します。

セクション 3: 脅威インテリジェンスの組織と計画

組織は脅威インテリジェンス活動をどのように組織し、サポートし、将来に向けて何を計画していますか? レポートのこのセクションでは、脅威インテリジェンスに取り組んでいる人々がサイバーセキュリティグループのどこにいるか、および調査回答者が脅威インテリジェンス活動の成熟度スケールで組織を位置付けている場所を調査します。 また、脅威インテリジェンスベンダーとの連携計画と、インテリジェンス活動を改善するための優先順位についてもレビューします。

このレポートのナビゲーション

このレポートを隅から隅まで読んで、有用な詳細をすべて把握することをお勧めします。 ただし、関心のある特定のトピックを検索する場合は、レポート内を移動する他の 3 つの方法があります

- 目次。 目次の各項目は、特定の調査の質問に関連しています。 任意の項目をクリックすると、対応するページにジャンプします。

- 研究のハイライト。 「リサーチハイライト」ページには、レポートの最も重要な見出しが掲載されています。 ページ番号は各ハイライトで参照されるため、詳細をすばやく確認できます。

- ナビゲーション タブ。 各ページの上部にあるタブはクリック可能で、レポートのさまざまなセクションに簡単にジャンプできます。

注目の論文

脅威インテリジェンスのユースケースと利点

- ユースケース。 現在、組織は10もの異なるユースケースで脅威インテリジェンスを活用しています。 インテリジェンスは、サイバーセキュリティチームの戦力を倍増させるだけでなく、マーケティング、物理的セキュリティ、サードパーティのリスク管理、不正防止グループなどにも価値をもたらします。

- 運用上の利点。 運用上の主なメリットには、脅威検出および防止ツールの精度の向上、より多くのマルウェアの種類と悪意のあるURLの特定、脅威アクターとそのTTPの特定、脅威ハンティングの改善などがあります。

- 戦略的なメリット。 重要な戦略的メリットは、サイバーセキュリティへの投資を正当化する能力の向上、新しいテクノロジーやビジネスイニシアチブを脅かす可能性のある攻撃の予測、新たな脅威に対する可視性の向上から始まります。

- サイバーセキュリティの重要性。 調査回答者の圧倒的多数が、「効果的なサイバーセキュリティプログラムには包括的な脅威インテリジェンスが不可欠である」という意見に、ある程度同意する(14%)または強く同意する(85%)と回答しています。

脅威インテリジェンスのソースとベンダー

- ソース。 調査対象企業の90%以上が、少なくとも5つのソースから脅威インテリジェンスを取得しています。 主なものには、自社のスタッフ、セキュリティツールベンダー、脅威インテリジェンスソリューションベンダー、有料の脅威フィードによる調査が含まれます。

- ベンダーと協力する理由。 組織は、脅威インテリジェンスベンダーと協力して、専門的なスキルにアクセスしたり、既存のセキュリティツールやワークフローとの統合を可能にしたり、敵対者のTTPに関する情報を入手したりします。

- ベンダーを選択するための基準。 組織は、多くのセキュリティチームをサポートし、最新のインテリジェンスをリアルタイムで提供し、優れたカスタマーサポートを提供できる脅威インテリジェンスベンダーを探しています。 コストは最重要条件の1つではありません。

脅威インテリジェンスの組織と計画

- 脅威インテリジェンス組織。 調査対象となった組織のうち、71%が専任の脅威インテリジェンスチームを設置しています。 また、19%は、既存のセキュリティチームに、インテリジェンスの収集と分析にフルタイムで従事している人材がいます。

- プログラムの成熟度。 実に46%の組織が、脅威インテリジェンスプログラムは「中程度」の成熟度レベルにあると考えています。 また、41%が自分を「上級者」と表現しています。 「初級」または「基本」レベルに自分を置くのはわずか13%でした。

- 投資の妥当性。 調査回答者の92%が、「私の組織は脅威インテリジェンスに十分な投資をしている」という記述にある程度同意または強く同意しています。

- ベンダーとの作業計画。 44%の組織が、現在とほぼ同数の脅威インテリジェンスベンダーとの連携を継続することを計画しています。 約17%が統合を進めており、28%がさらなる統合を計画しています。

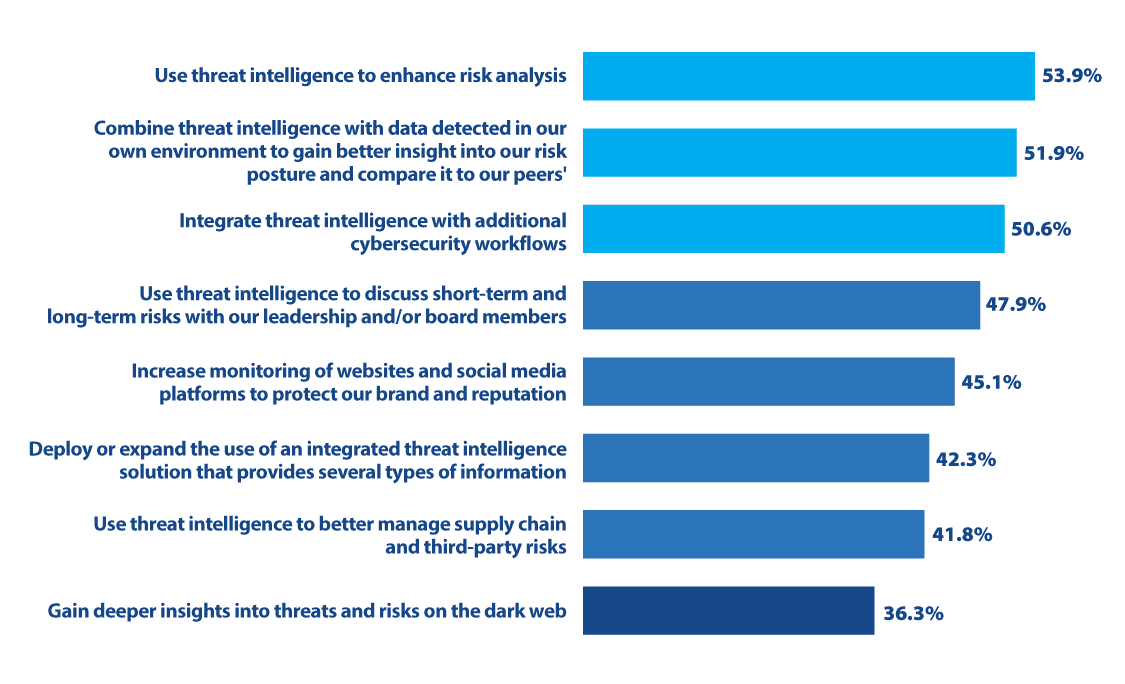

- 脅威インテリジェンスの向上を計画しています。 組織は、いくつかの方法で脅威インテリジェンスの使用を改善および拡大することを計画しています。 最優先事項には、インテリジェンスを使用してリスク分析を強化すること、外部と内部の脅威データを組み合わせてより多くの洞察を得ること、脅威インテリジェンスと追加のサイバーセキュリティワークフローを統合すること、脅威インテリジェンスを使用してリーダーシップや取締役会メンバーとのコミュニケーションを改善することが含まれます。

セクション 1: 脅威インテリジェンスのユースケースと利点

脅威インテリジェンスのユースケース

組織は脅威インテリジェンスをどのように活用していますか?

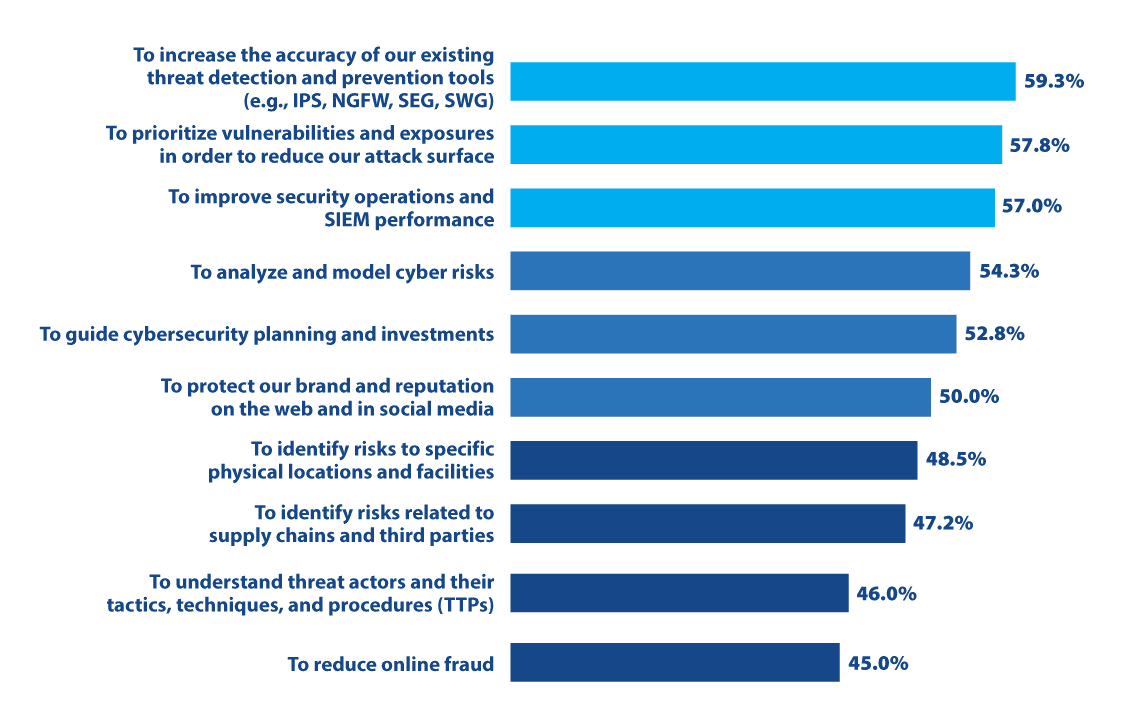

図1:脅威インテリジェンスの最も重要なユースケース

組織は脅威インテリジェンスをどのように活用していますか?

数年前、ほとんどのサイバーセキュリティグループは、脅威インテリジェンスを主に攻撃を検出し、脆弱性に優先順位を付けるためのリソースと見なしていました。 当社の調査データによると、現在、組織は 10 もの異なるユースケースで脅威インテリジェンスを活用しており、そのうちのいくつかはサイバーセキュリティ以外のグループに価値を提供しています (図 1 を参照)。

最も一般的なユースケース(回答者の50.9%が挙げている)は、ファイアウォール、侵入防止システム(IPS)、安全な電子メールおよびWebゲートウェイ(SEGおよびSWG)、マルウェア対策ソリューションなどの既存のセキュリティツールの精度を高めることです。 これには主に、マルウェアのシグネチャ、疑わしいURL、ドメイン、IPアドレス、その他の攻撃の痕跡(IoA)と侵害の痕跡(IoC)を提供する自動化されたデータフィードが含まれ、セキュリティツールが有害なコンテンツをフィルタリングして敵対者との通信をブロックできるようにします。 脅威インテリジェンスは、既存のセキュリティ投資を効果的に倍増させ、その機能をより効果的かつ確実に実行できるようにします。

「当社の調査データによると、現在、組織は10もの異なるユースケースで脅威インテリジェンスを活用しており、そのうちのいくつかはサイバーセキュリティ以外のグループに価値を提供しています。」すごく 僅差で続いているのは、脆弱性とエクスポージャーの優先順位付け(組織の57.8%)と、セキュリティオペレーションセンター(SOC)とセキュリティ情報イベント管理(SIEM)システムのパフォーマンスの向上(57.0%)という2つの主要な運用上の用途です。

しかし、今日では、脅威インテリジェンスは、セキュリティリーダーがプログラム管理や戦略的計画にも使用しています。 全組織の半数以上が、サイバーリスクの分析とモデル化、サイバーセキュリティの計画と投資の指針としてインテリジェンスを活用しています(54.3%) とそれぞれ52.8%))。

新しいタイプの脅威が出現する中、サイバーセキュリティ以外のグループは、脅威インテリジェンスを活用する方法を模索しています。 これには、ウェブやソーシャルメディア上のブランドや評判を守るためにインテリジェンスを活用しているマーケティンググループ(組織の50.0%)、物理的な場所や施設に対するリスクを特定している物理的・地政学的なセキュリティグループ(48.5%)、サードパーティのリスクを監視しているサプライチェーンやサードパーティのリスク管理(TPRM)チーム(47.2%)、不正を減らそうとしている不正防止チーム(45.0%)などが含まれます。

運用上の利点

脅威インテリジェンスがもたらす運用上のメリットのうち、組織にとって最も重要なものはどれですか? (最大5つまで選択)

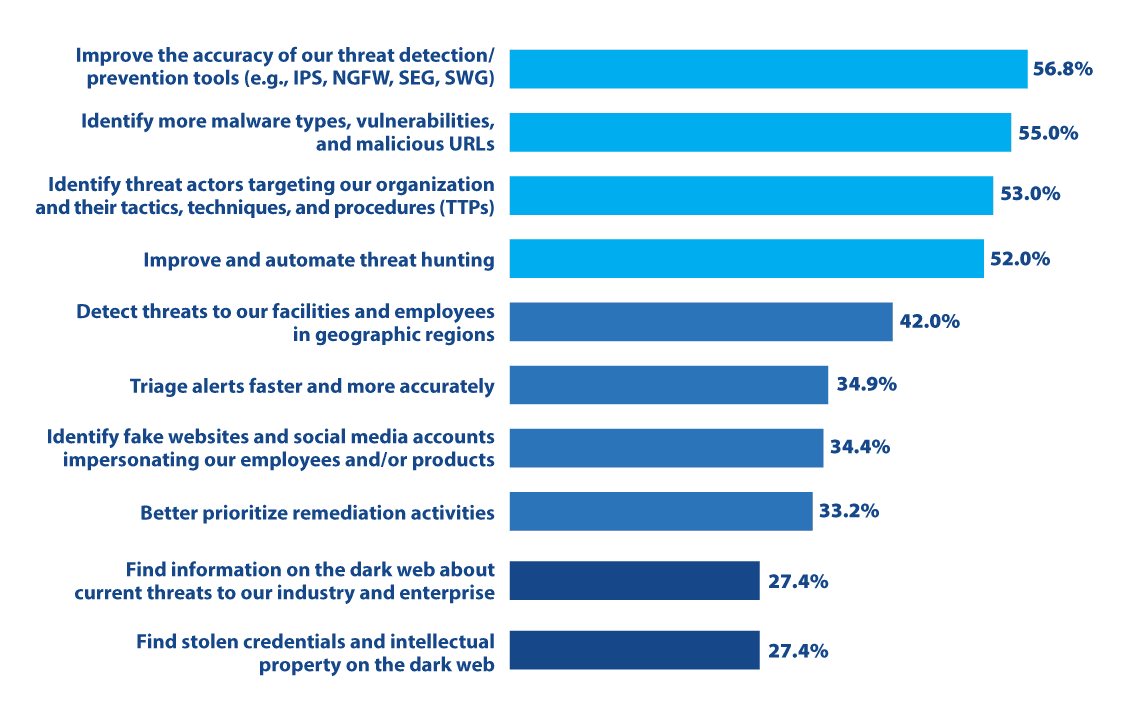

図2:脅威インテリジェンスの運用上の利点

回答者には、組織にとって最も重要な運用上のメリットを最大5つ選択してもらいました。 戦略的な利点については、次の質問で説明します。 (「運用」と「戦略的」の使用については、序論の用語ノートを参照してください。

運用上のメリットとして最も多く挙げられているのは、脅威の検出および防止ツールの精度の向上(回答者の56.8%が選択)と、マルウェアの種類、脆弱性、悪意のあるURLの特定の増加(55.0%)です(図2を参照)。 今日、敵対者は新しいドメインから継続的に攻撃を開始し、新しいボットネットを作成し、マルウェアファイルを微調整しているため、包括的でタイムリーなインテリジェンスが不可欠です。

関連する脅威アクターとその戦術、技術、手順(TTP)の特定は、このリストの53.0%で3位となっています。 TTPに関する情報は、サイバーセキュリティチームがインシデント対応を迅速化し、脅威ハンティングのための仮説を提供し、脆弱性の修復に優先順位を付け、投資を脅威に合わせるために使用されます。

脅威ハンティングの改善と自動化は、52.0%の組織が最優先事項として選択しています。 これは、政府および小売部門における#1の運用上の利点でした。 脅威ハンターは、既知の攻撃者のTTPに基づいて攻撃の可能性に関する仮説を作成し、それらに関連するIoCを探します。

地理的な場所にある施設や従業員に対する脅威の検出は、回答者の42.0%が強調しています。 パブリックウェブやダークウェブのソースは、物理的なセキュリティチームやローカル管理をすり抜ける可能性のある、遠隔地にある資産に対する脅威を明らかにすることができます。

運用上のメリットの次の段階は、アラートをより迅速かつ正確にトリアージし、偽のWebサイトやソーシャルメディアアカウントを特定し、修復アクティビティの優先順位を高めることです。 それぞれ、回答者の約3分の1が選びました。

ダークウェブを監視して、現在の脅威や盗まれた認証情報や知的財産に関する情報を見つけることは、回答者の4分の1強が選択しました。 これは、ダークウェブの監視を非常に重視している組織もあるものの、ほとんどの組織はまだそれを行っていないことを示す調査の他の証拠と一致しています。

戦略的利点

脅威インテリジェンスがもたらす運用上のメリットのうち、組織にとって最も重要なものはどれですか? (最大3つまで選択)

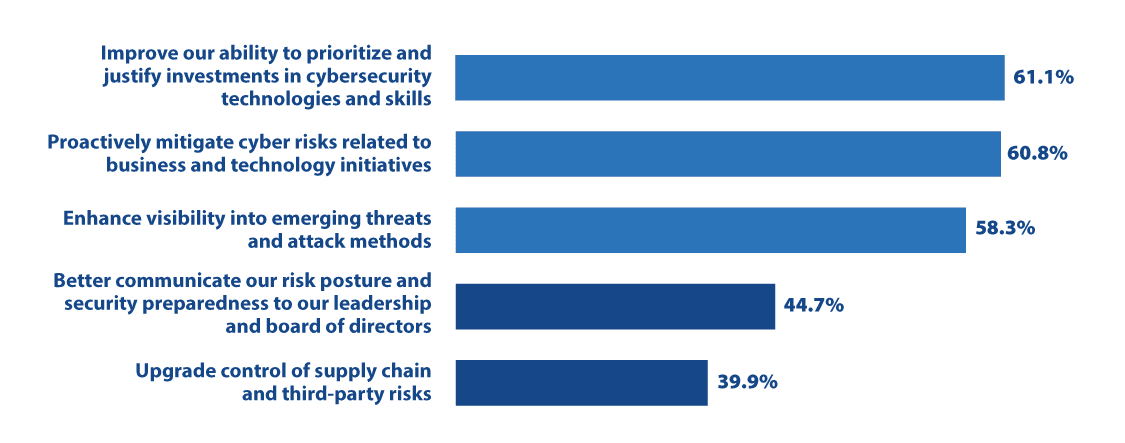

図3:脅威インテリジェンスの戦略的メリット

広範な脅威の状況、サイバー犯罪や国家が支援する攻撃の傾向、そして今後登場する新たな脅威を説明するインテリジェンスについてはどうでしょうか。 回答者に、組織にとって脅威インテリジェンスがもたらす最も重要な戦略的メリットを3つ選んでもらいました。

CyberEdge Groupの以前の調査では、97%の組織でセキュリティリーダーが取締役会と直接関与していることがわかりました(CyberEdge Group 2023 Cyber Defense Reportの48ページを参照)。 脅威インテリジェンスは、組織に対する現在および新たな脅威と関連するリスクに関する客観的な情報を提示するのに役立ちます。

たとえば、5 社に 3 社 (61.1%) の組織が、サイバーセキュリティへの投資の優先順位付けと正当化に脅威インテリジェンスを活用しています (図 3 参照)。 これにより、どの脅威が最も関連しているかを判断し、潜在的な影響と軽減のコストを比較できます。 関連する調査結果として、44.7%の組織が脅威インテリジェンスを使用して、リスク態勢とセキュリティの準備状況を企業のリーダーや取締役会に適切に伝えています(ただし、この慣行は地域によって異なりますが、米国、オーストラリア、ドイツでは回答者の少なくとも半数が大きなメリットとして挙げていますが、日本とフランスでは4分の1強にとどまっています)。

組織の60%以上が、ビジネスやテクノロジーのイニシアチブに関連するサイバーリスクを軽減するために脅威インテリジェンスを使用しています。 たとえば、新しいワイヤレス技術の導入を準備している企業は、インテリジェンスを使用してその技術に対する攻撃を予測したり、新しい地理的市場に進出する企業は、その地域を標的とする脅威に備えたりします。

もう1つの大きなメリットは、新たな脅威や攻撃手法を可視化することで、組織が適切な防御策を早期に導入できることです。 これは、調査対象となった7カ国のうち、フランス、英国、ドイツの3カ国で最も多く挙げられた戦略的利益です。

脅威インテリジェンスを使用してサプライチェーンとサードパーティのリスクを管理することは、比較的新しいユースケースですが、回答者の約40%が挙げています。 これはおそらく、SolarWindsの侵害や、何百もの組織に影響を与えた同様の攻撃が最近明らかになったことを反映していると考えられます。

サイバーセキュリティにおける脅威インテリジェンスの重要性

「包括的な脅威インテリジェンスは、効果的なサイバーセキュリティプログラムに不可欠です」という記述を含む同意を最もよく表すオプションを選択します。

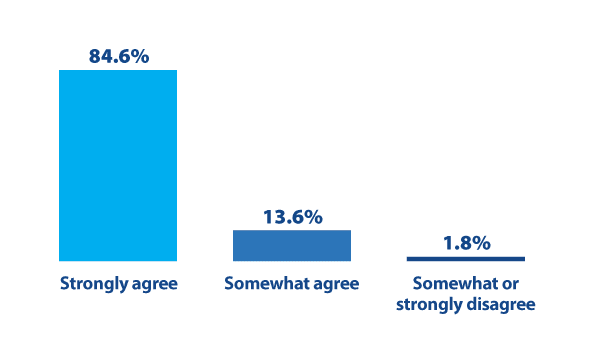

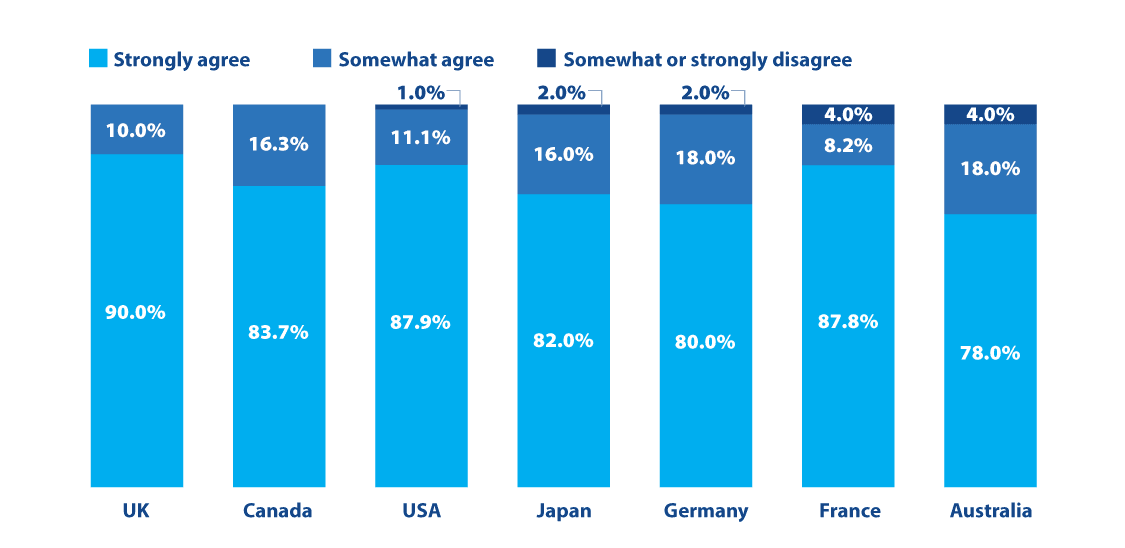

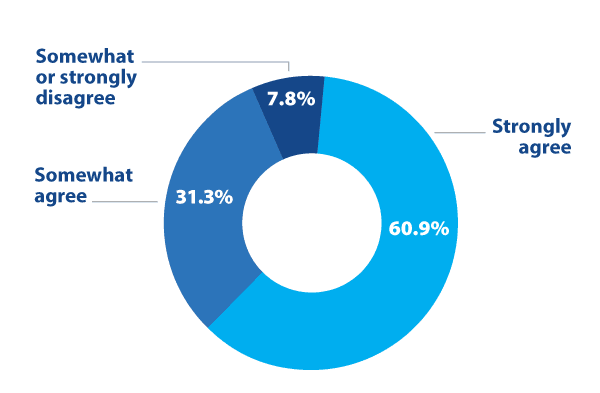

サイバーセキュリティの管理者や実務担当者は、優れた脅威インテリジェンスが今日なくてはならないと考えていますか? 圧倒的にそうです。 図4に示すように、調査回答者の84.6%が「効果的なサイバーセキュリティプログラムには包括的な脅威インテリジェンスが不可欠である」という発言に強く同意し、13.6%がやや同意しています。 この発言にややまたは強く同意しないと答えた回答者はわずか1.8%でした。 実際、図5に示すように、やや反対または強く反対する人の割合は、調査対象となったどの国でも4%を超えませんでした。

「サイバーセキュリティの管理者や実務担当者は、優れた脅威インテリジェンスが今日なくてはならないと考えていますか? 圧倒的にそうです。 図4に示すように、調査回答者の84.6%が「効果的なサイバーセキュリティプログラムには包括的な脅威インテリジェンスが不可欠である」という主張に強く同意し、13.6%がやや同意しています。

図4:包括的な脅威インテリジェンスが効果的なサイバーセキュリティプログラムに不可欠であるという声明への同意。

この発言にややまたは強く同意しないと答えた回答者はわずか1.8%でした。

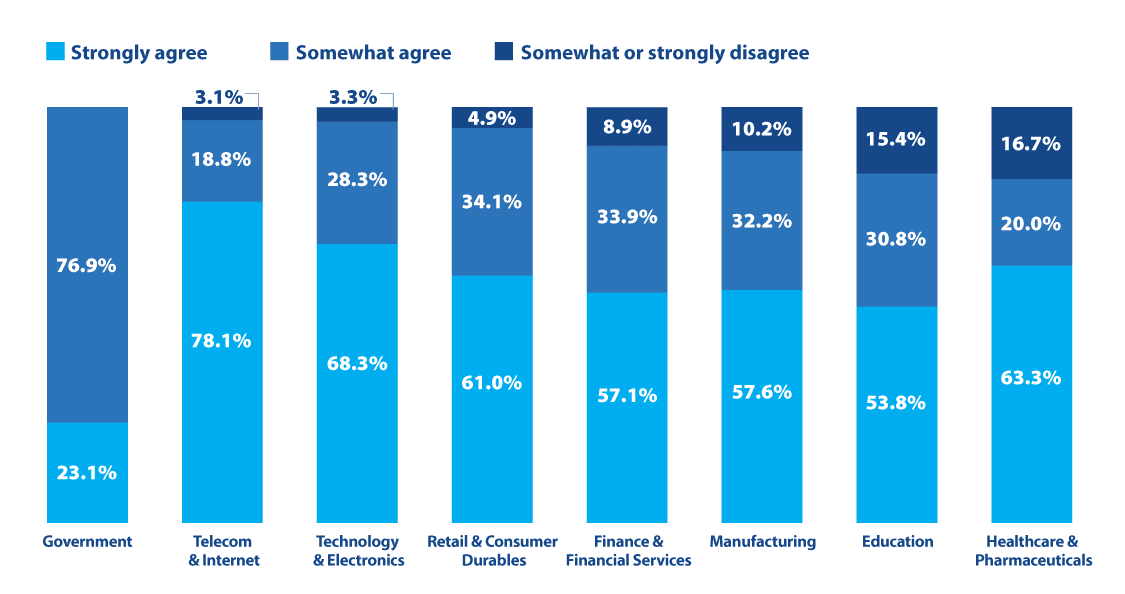

図5:包括的な脅威インテリジェンスがサイバーセキュリティに不可欠であるという国別の合意

実際、図5に示すように、やや反対または強く反対する人の割合は、調査対象となったどの国でも4%を超えませんでした。

「サイバーセキュリティの管理者や実務担当者は、優れた脅威インテリジェンスが今日なくてはならないと考えていますか? 圧倒的にそうですね」

セクション 2: 脅威インテリジェンスのソースとベンダー

脅威インテリジェンスのソース

組織は、次の各ソースからどのくらいの頻度で脅威インテリジェンスを取得していますか?

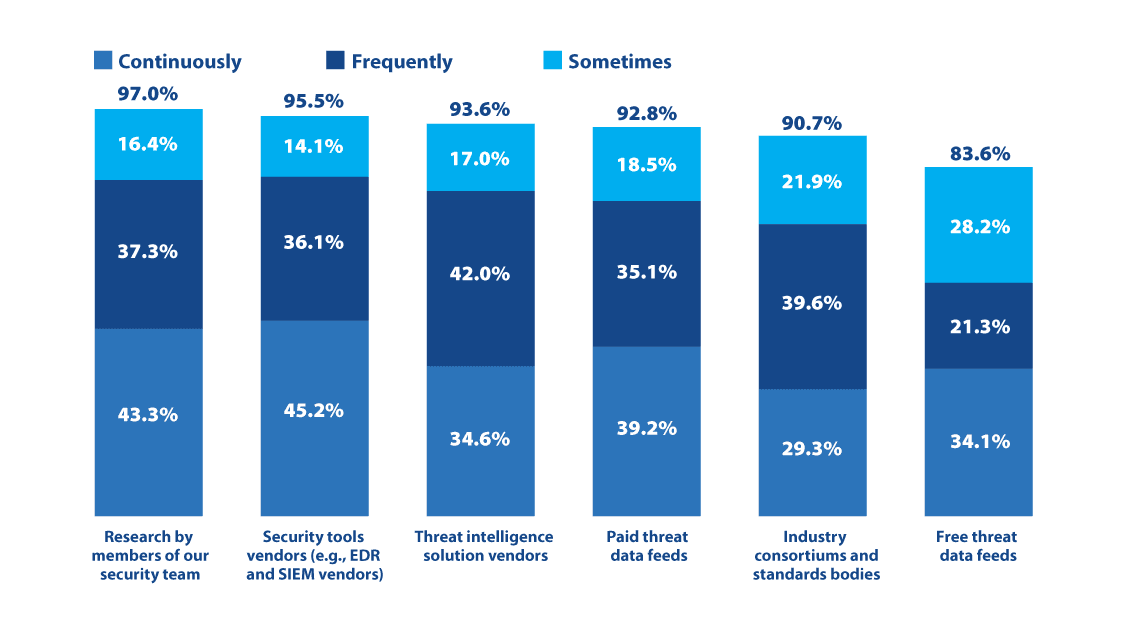

図6:組織がソースから脅威インテリジェンスを取得する頻度

組織は脅威インテリジェンスをどこから入手すればよいのでしょうか? 答えは、複数のソースです。 実際、調査対象企業の 90% 以上が 5 台以上を使用しています (図 6 参照)。 実際、組織の 3 分の 2 は、これら 5 つの情報源から「頻繁に」または「継続的に」情報を取得しています (「めったにない」、「ときどき」、「まったくない」)。

"...調査対象企業の90%以上が、少なくとも5つの[脅威インテリジェンスのソース]を使用しています。 実際、3分の2の組織は、この5社から「頻繁に」または「継続的に」情報を入手しています。

最大の要因は、実は社内チームでした。 サイバーセキュリティグループの誰かが、3%を除くすべての組織で脅威調査を行っています。

また、EDR(Endpoint Detection and Response)ツールやSIEMなどの社内セキュリティツールによるIoAやIoCの追跡(95.5%)、脅威インテリジェンスソリューションベンダーとの連携(93.6%)も普及しています。 後者は、「複数のソースからデータを収集し、自動化されたアラートとレポートを生成し、分析を提供するベンダー」と定義されていました。

有料の脅威データフィードも広く利用されており(92.8%)、無料のものもそれほど多くはありませんが(83.6%)利用されています。 有料フィード プロバイダーは、重複するアイテムや古いアイテムを除外し、コンテキスト情報でデータをエンリッチメントしますが、無料プロバイダーは多くの場合、そうではありません。

最後に、業界のコンソーシアムや標準化団体も重要な役割を担っており、多くの場合、他の情報源では得られない業界固有の洞察や同業者のアドバイスを提供しています。

脅威インテリジェンスベンダーと協力する理由

1 から 5 のスケールで (5 が最高) 脅威インテリジェンス ベンダーと協力する次の各理由の重要性を評価します。

図7:脅威インテリジェンスベンダーと協力する理由(1〜5のスケールで、上位5つ)

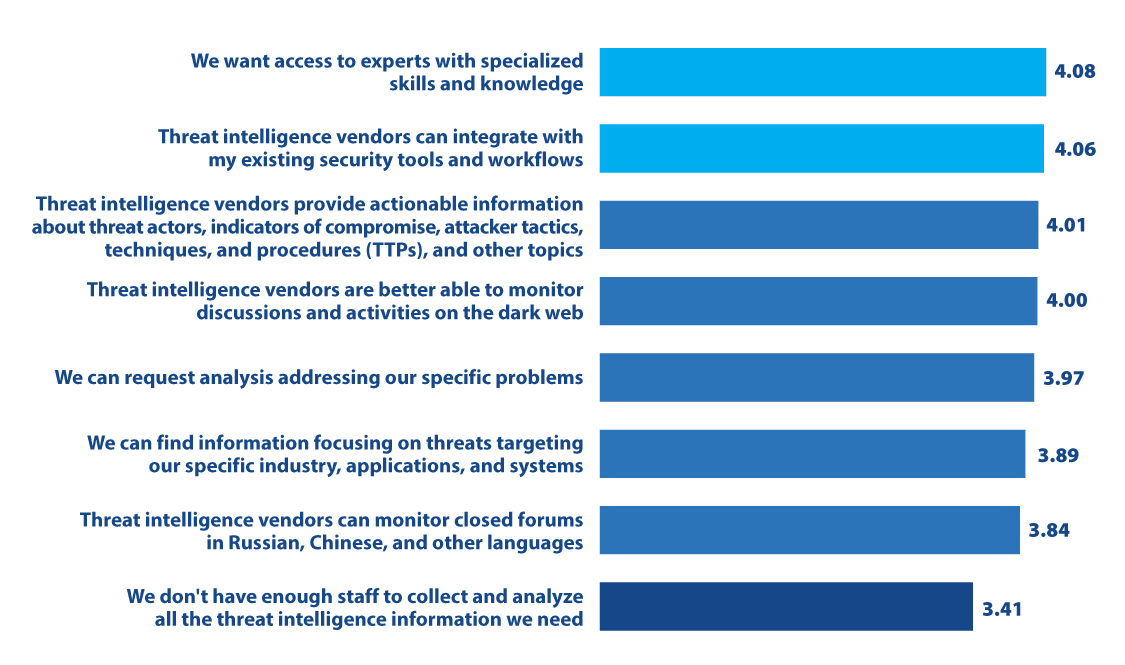

97%または組織に脅威調査を行う人がいることを考えると(前の質問を参照)、なぜ脅威インテリジェンスベンダーのサービスも使用するのでしょうか? いくつかの理由が際立っています。

その大きな要因は、脅威インテリジェンスの取得と分析のスキルを持つ専門家が世界的に不足していることです。 ベンダーは、これらのスキルへのアクセスを提供します (図 7 参照)。

「すべての脅威がすべての組織にとってリスクになるわけではありません。 脅威インテリジェンスベンダーは、カスタム照会、詳細なレポート、検索可能なインテリジェンスデータベースを通じて、組織が特定の業界、アプリケーション、テクノロジーに関連する脅威を分類するのに役立ちます。」

同様に重要なのは、脅威インテリジェンスベンダーがすでにその出力をさまざまなセキュリティツールや分析ツールと統合しているという事実です。 この統合により、セキュリティワークフローのオーケストレーションと自動化が容易になり、組織は攻撃をより迅速に検出して対応できるようになります。

また、脅威インテリジェンスベンダーは、敵対者のTTPに関する実用的な情報を提供し、ダークウェブ上の議論や活動を監視するスキルと経験も備えています(その多くは、ロシア語や中国語など、解読が困難な「メンバー限定」のフォーラムで行われています)。

すべての脅威がすべての組織にとってリスクであるとは限りません。 脅威インテリジェンスベンダーは、カスタム照会、詳細なレポート、検索可能なインテリジェンスデータベースを通じて、組織が特定の業界、アプリケーション、テクノロジーに関連する脅威を分類するのに役立ちます。

脅威インテリジェンスベンダーの選定基準

脅威インテリジェンスベンダーを選択する際に最も重要な特性は、次のうちどれですか? (最大5つまで選択)

図8:脅威インテリジェンスベンダーを選択する上で最も重要な特性

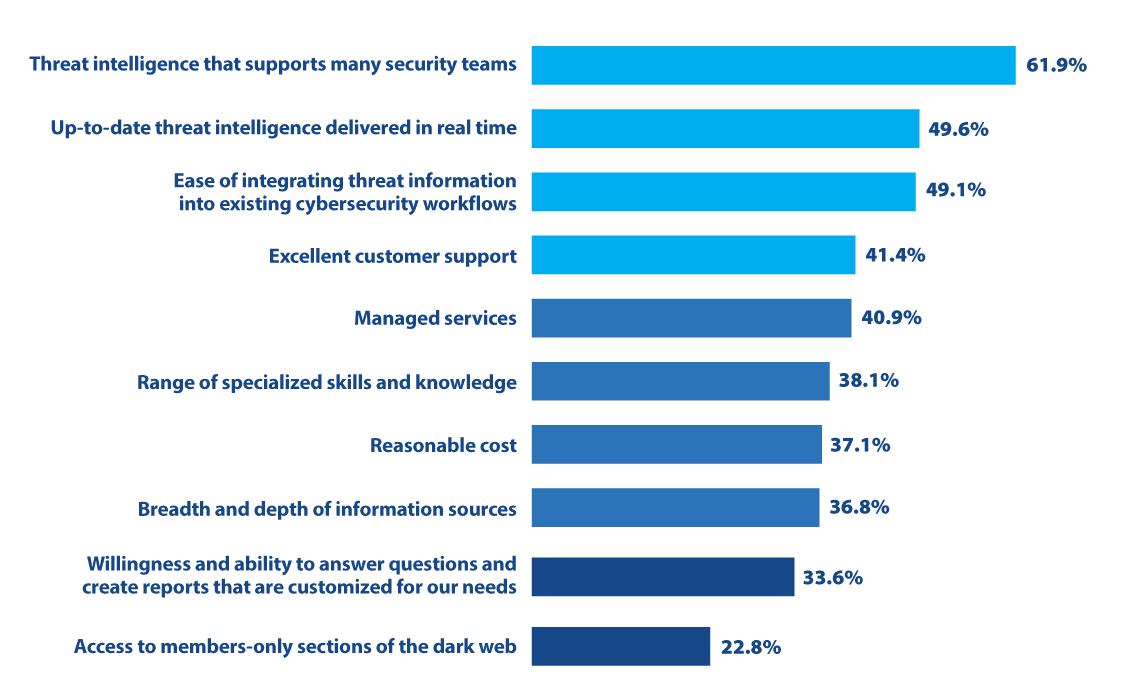

私たちは、組織が脅威インテリジェンスベンダーにどのような特徴を求めているのかを知り、回答者にリストから上位5つを選んでもらいました。

最大の要件は、セキュリティ運用、脆弱性管理、サプライチェーンセキュリティ、ブランド保護、リスク管理など、多くのセキュリティチームをサポートする能力です。 これは、回答者の61.9%が強調しています(図8参照)。 複数のユースケースをサポートすることへの強い関心は、ほとんどの組織が脅威インテリジェンスをさまざまな目的で活用していることを示す以前の質問のデータと一致しています(図1参照)。

また、急速に変異する攻撃に対抗するためにリアルタイムで配信される最新データ(49.6%)や、サイバーセキュリティワークフローへの統合の容易さ、検知と対応の自動化と迅速化(49.1%)も上位に挙げられています。

次に、優れたカスタマーサポート(41.4%)、マネージドサービス(アラートトリアージやドメインテイクダウンサービスなど)の利用可能性(40.9%)、幅広い専門スキルと知識(38.1%)が選ばれました。

「リーズナブルなコスト」は、調査対象企業の37.1%が重要な要素と考えており、ほぼ3分の2(62.9%)が上位5つに入っていないことを意味します。 この調査結果は、組織がコストよりもデータの品質、速度、その他の非財務的要因に関心を持っていることを示しています。 また、組織が脅威インテリジェンス活動に十分な資金を提供しているという回答者の大多数の意見とも一致しています。

セクション 3: 脅威インテリジェンスの組織と計画

脅威インテリジェンス組織

専任の脅威インテリジェンスチームはありますか?

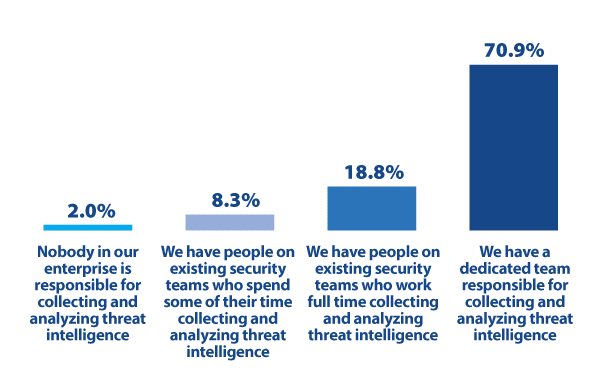

サイバーセキュリティ グループは通常、脅威インテリジェンス機能が成長するにつれて、一連の組織的な手順を踏んでいきます。 インテリジェンスの責任者がいない状態から始まり、パートタイムで作業する人が何人かいること、複数のチームにスペシャリストがいること、脅威インテリジェンスの収集と分析を専門とするチームを持つことなどです。 現在、大多数(70.9%)がトップランクに上り詰め、専任の脅威インテリジェンスチームを持っています(図9参照)。

図9:「専任の脅威インテリジェンスチームはありますか?

専任チームを擁する組織が最も多い国は、米国(87.0%)と英国(72.0%)です。 最も少ない国は日本(56.0%)です。

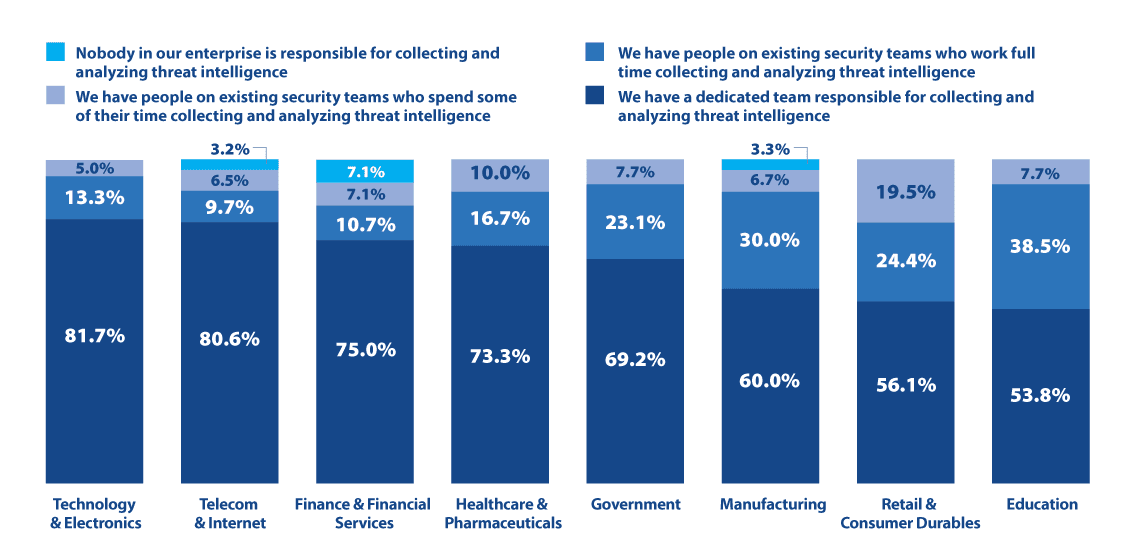

図表10に示すように、業界別では、テクノロジー・エレクトロニクス(81.7%)、テレコム・インターネット(80.6%)、金融(75.0%)が上位を占めています。 出遅れているのは、製造業(60%)、小売・耐久消費財(56.1%)、教育(53.8%)です。

脅威インテリジェンスへの投資に対する広範なコミットメントは、この調査の対象となったすべての国およびすべての主要業界で、少なくとも80%の組織が、既存のセキュリティチームまたは専任の脅威インテリジェンスチームのいずれかで、インテリジェンスの収集と分析にフルタイムで取り組んでいるという事実によって実証されています。

図10:「専任の脅威インテリジェンスチームはありますか?」という質問に対する業界別の回答

脅威インテリジェンスプログラムの成熟度

脅威インテリジェンスの取り組みの成熟度を最もよく表す応答を選択します。

鍵

ビギナー: 私たちは主に、検出ツールや無料の脅威データフィードを介して脅威インテリジェンスを利用しています。

基本的な: いくつかの脅威データフィードを使用し、脅威インテリジェンスアナリストは多くの役割を担い、主にアラートに対応します。

中間: 複数の独立した脅威インテリジェンスソースを使用し、脅威インテリジェンススペシャリストをさまざまなセキュリティチームに統合し、脅威インテリジェンスをいくつかの主要なセキュリティアクティビティと統合する構造化されたワークフローを備えています。

アドバンスド: 複数の脅威インテリジェンスソースからの出力を組み合わせたツール、専任の脅威インテリジェンスチーム、および脅威インテリジェンスをビジネスリスク評価を含むほとんどのセキュリティアクティビティと統合する自動化されたワークフローがあります。

図11:脅威インテリジェンスの取り組みの成熟度

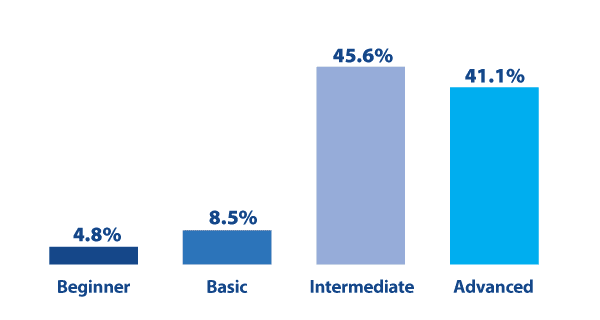

脅威インテリジェンスプログラムの状態を評価する別の方法は、初級レベルから上級レベルまでの成熟度を評価することです(キーを参照)。

回答者に、脅威インテリジェンスプログラムの成熟度を評価するよう依頼しました。 初級レベルまたは初級レベルであると考えている組織はごくわずかです(それぞれ4.8%と8.5%、図11を参照)。 過半数(45.6%)が自分を中級者と表現し、かなりの数(41.1%)が上級者と見なすに値すると考えています。

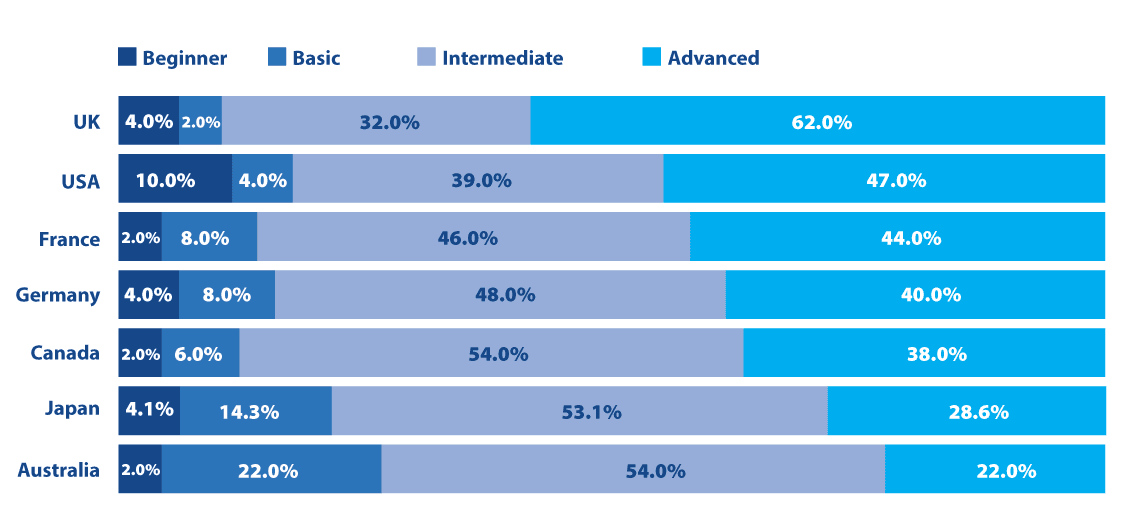

図12:脅威インテリジェンスの取り組みの成熟度(国別)

図12に示すように、各国は自らを先進的だと考えている組織の割合にかなりのばらつきを示しています。 オーストラリアでは22%、日本では28.6%から始まり、英国では62%に上昇します。 興味深いことに、自らを「初心者」と評価する意思のある組織が最も多かったのは米国でした(10%、他の6カ国は2.0%-4.1%)。

脅威インテリジェンスへの投資

「私の組織は脅威インテリジェンスに適切な投資を行っています」という記述を含む同意を最もよく表すオプションを選択します。

図13:「私の組織は脅威インテリジェンスに適切な投資を行っています」という声明への回答

幸いなことに、大多数の企業の権力者は、脅威インテリジェンスがサイバーセキュリティにとって重要であり、十分な資金が必要であることを認識しているようです。 調査回答者の 92.2% が、自社が脅威インテリジェンスに十分な投資を行っているとある程度または強く同意しています (図 13 参照)。 これには、米国の回答者の100%が含まれます。 脅威インテリジェンスの予算が不足していると感じているのはわずか7.8%です。

しかし、不満のポケットがあります。 たとえば、脅威インテリジェンスへの資金提供が十分であると回答しない回答者の数は、教育(15.4%)とヘルスケア・製薬(16.7%)で比較的高くなっています(図14参照)。

図14:「私の組織は脅威インテリジェンスに適切な投資をしています」という声明に対する業界別の回答。

脅威インテリジェンスベンダーとの連携計画

脅威インテリジェンス ベンダーと連携するための組織の計画を最もよく表す応答を選択します。

ほとんどの組織では、複数の脅威インテリジェンス ソースを活用しています (図 6 参照)。 しかし、今後、インテリジェンスベンダーと協力する計画はどのようなものなのでしょうか - 統合を計画しているのか、それとも新しいベンダーを追加するのか?

図15:脅威インテリジェンスベンダーと連携するための組織の計画。

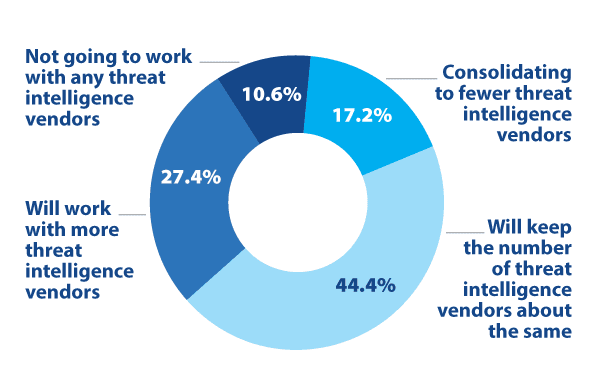

回答者の過半数(44.4%)が、連携する脅威インテリジェンスベンダーの数をほぼ同じに維持することを期待していると回答しています(図15参照)。

変革を検討している組織のうち、ベンダー数の削減(17.2%)よりもベンダー数の増加(27.8%)を計画している企業の方が多い。 これは、脅威インテリジェンス全般に対する欲求の高まりと、インテリジェンスが価値を提供するユースケースの増加の両方を反映していると考えています。

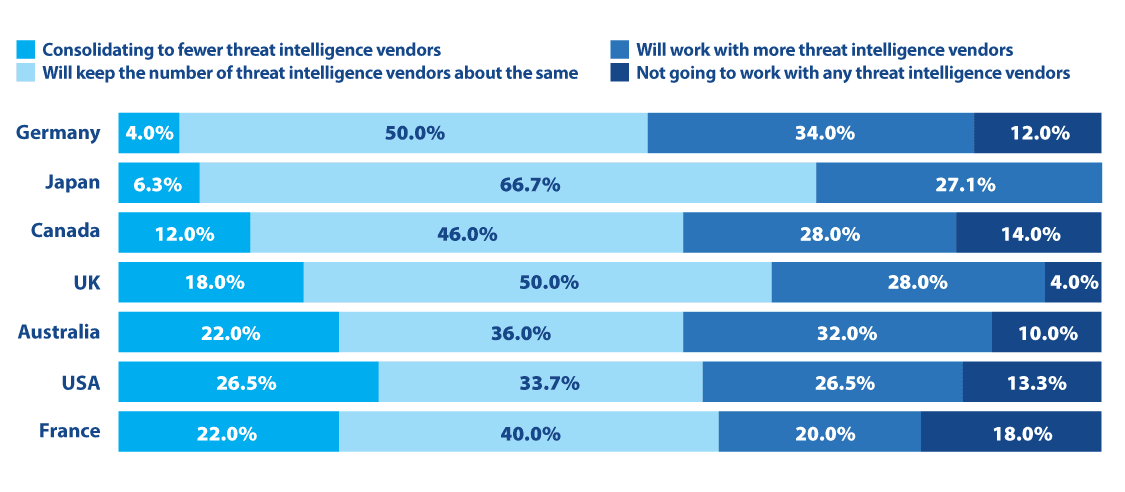

図16:脅威インテリジェンスベンダーとの連携に関する組織の計画(国別)

計画は国によって大きく異なっていた。 ドイツ、日本、カナダ、英国、オーストラリアは、提携するベンダーの数を大幅に増やす計画を立てていますが、米国とフランスは平均して現状維持です (図 16 を参照)。

脅威インテリジェンスの向上計画

今後 2 年間で、脅威インテリジェンスの使用をどのように改善する予定ですか?

図17:今後2年間で脅威インテリジェンスを向上させる計画

調査の 400 人の回答者は、組織の脅威インテリジェンスの使用を改善および拡大するためのいくつかの優先事項を強調しました。

リストの1つ目は、53.9%の組織が計画しているリスク分析を強化するためのインテリジェンスの使用です。 脅威インテリジェンスは、企業がサイバーセキュリティへの投資を実際のリスクやビジネス成果に合わせるのに役立ちます。

また、回答者の半数以上が、社内外の脅威データの統合(51.9%)や、インテリジェンスと追加のサイバーセキュリティワークフローの統合(50.6%)を挙げています。 これらの動きにより、脅威の検出とインシデント対応がより正確かつ迅速になります。

半数弱(47.9%)が、経営陣や取締役会とのコミュニケーションを改善するために脅威インテリジェンスを利用すると回答しています。 サイバーセキュリティのリーダーは、現在、トップの意思決定者へのアクセスが増えており、提案された投資を正当化するための客観的な情報を必要としています。

サイバーセキュリティ以外のグループが、マーケティングチームやサードパーティのリスク管理チームなど、脅威インテリジェンスを活用する方法を見つけたと述べました。 これは、回答者の45.1%が、ブランドと評判を保護するためにWebサイトとソーシャルメディアプラットフォームの監視を強化することを計画していると回答し、41.8%がサプライチェーンとサードパーティのリスクを管理するために脅威インテリジェンスの活用を強化する予定であると回答していることからも明らかです。

結論

より深く、枝分かれする

当社の調査は、脅威インテリジェンスがサイバーセキュリティの中核要素として確固たる地位を築いていることを示す十分な証拠を提供すると同時に、企業内の他のグループにとって重要な関心事に対処するためにも枝分かれしています。 実際、ユースケースとメリットは、次の3つのカテゴリに分類されます。

- 運用 – サイバーセキュリティチームの日常的なパフォーマンスの向上

- 戦略的 – セキュリティリーダーと経営幹部がリスクを正確に評価し、サイバーセキュリティ活動と投資をビジネスニーズに合わせられるよう支援します。

- スペシャライズド – サイバーセキュリティ以外の(ただし、サイバーセキュリティと同盟関係にある)グループが、オンラインでの組織のブランドと評判の保護、物理的な施設と従業員のグローバルな保護、サードパーティのリスクの管理、オンライン詐欺の削減などの目標を達成できるようにします。

運用カテゴリでは、脅威インテリジェンスは、既存のセキュリティツールをより効果的にするための力の乗数として機能し、SOCがアラートをより迅速かつ正確にトリアージするのに役立ち、インシデント対応チームと脅威ハンティングチームが脅威アクターの最新の戦術を最新の状態に保つのに役立ちます。 これらのユースケースは十分に確立されています。 現在の課題は、脅威関連のデータ収集と分析が、新たな脅威や新しいタイプの敵対者、特に政府や防衛請負業者に加えて営利企業を標的にすることが増えている国家が支援するハッキンググループに確実に対応できるようにすることです。

戦略的カテゴリーでは、脅威インテリジェンスは、セキュリティリーダーがサイバーセキュリティプログラムを微調整し、経営陣や取締役会に優先事項を伝えるのに役立ちます。 今後の課題は、特に脅威の状況に関する情報を、企業に対するリスクと潜在的な影響の定量化された評価に変換することで、これらの役割におけるインテリジェンスの受け入れを増やすことです。

特殊なユースケースは、脅威インテリジェンスの成長分野です。 これらは、新しい脅威(タイポスクワッティング、恥ずかしくて物議を醸す内容を投稿する偽のソーシャルメディアアカウントの作成、サードパーティ製品への悪意のあるソフトウェアの埋め込みなど)に対応する必要性と、オンライン詐欺などの既存の脅威に対する防御を強化する必要性を部分的に反映しています。

複数のソースとベンダー

調査結果によると、大多数の組織が5つ以上のソースから脅威インテリジェンスを入手し、使用していることが確認されています。 さらに、ほとんどの企業は、提携する脅威インテリジェンスベンダーの数を維持または増やすことを計画しています。 これは、ますます幅広い専門スキルへのアクセスと、さまざまな敵対的TTPに関する詳細な情報へのアクセスの必要性によって推進されています。

「調査の400人の回答者は、組織の脅威インテリジェンスの使用を改善および拡大するためのいくつかの優先事項を強調しました。 リストの最初は、インテリジェンスを使用してリスク分析を強化することです...脅威インテリジェンスは、企業がサイバーセキュリティへの投資を実際のリスクやビジネス成果に合わせるのに役立ちます。」

ますます幅広い脅威インテリジェンスの必要性は今後も続くと思われます。 ただし、個々の脅威インテリジェンスベンダーがポートフォリオにより多くの種類のインテリジェンスを追加するにつれて、より少ないサプライヤーでニーズを満たすことができ、平均的な組織のベンダー数が統合される可能性があります。

誰も栄光に甘んじていない

脅威インテリジェンス プログラムは静的ではありません。 組織は、上記の 3 つのカテゴリすべてで脅威インテリジェンス活動を拡大および改善することを計画しています。

- 外部と内部の脅威インテリジェンスを組み合わせ、インテリジェンスを追加のサイバーセキュリティワークフローと統合する(運用ユースケース)

- 脅威インテリジェンスを使用してリスク分析を強化し、リーダーシップや取締役会メンバーとのコミュニケーションを支援する(戦略的ユースケース)

- Webサイトやソーシャルメディアプラットフォームの監視を強化してブランドを保護し、脅威インテリジェンスを使用してサプライチェーンとサードパーティのリスクをより適切に管理します(特殊なユースケース)

堅実な焦点、資金、成熟度

この調査は、ほとんどの企業(少なくとも従業員1,000人以上の企業)で脅威インテリジェンスが確固たる基盤を築いていることを示す実質的な証拠を示しています。

実に71%の組織が専任の脅威インテリジェンスチームを持っています。 回答者の92%以上が、所属する組織がこのプログラムに十分な投資を行っていることにある程度または強く同意しています。 また、脅威インテリジェンスの取り組みの成熟度を「初級」または「基本」と評価したのはわずか13%で、残りの87%は「中級」または「上級」を選択しました。 言い換えれば、脅威インテリジェンスプログラムは、現在、ほとんどすべての組織でサイバーセキュリティプログラムの主要な貢献者であり、重要な貢献者となっています。

付録1:調査の人口統計

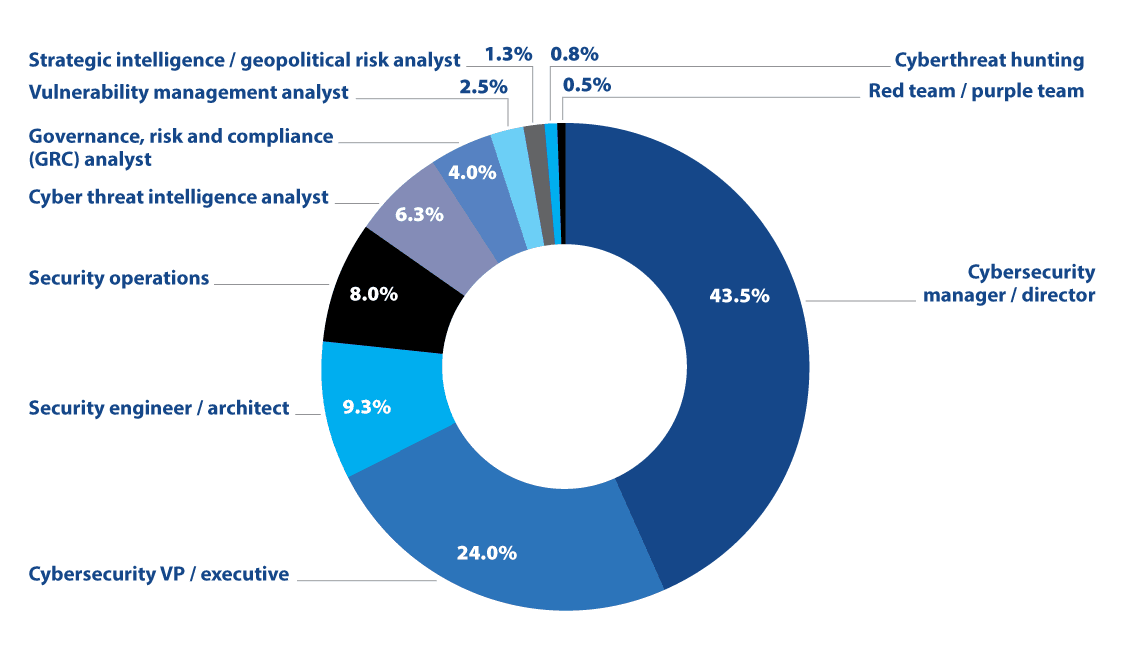

今年のレポートは、7カ国から集まった400人の有資格者から得られた調査結果に基づいている(図18参照)。 各参加者は、組織の脅威インテリジェンスの使用に関する知識を持つサイバーセキュリティマネージャーまたはプラクティショナーとしての役割を持つ必要がありました(図19参照)。 回答者の約3分の2(67.5%)が、サイバーセキュリティの幹部または管理職を歴任しています。

図18:国別の調査回答者

図19:回答者を役割別に調査

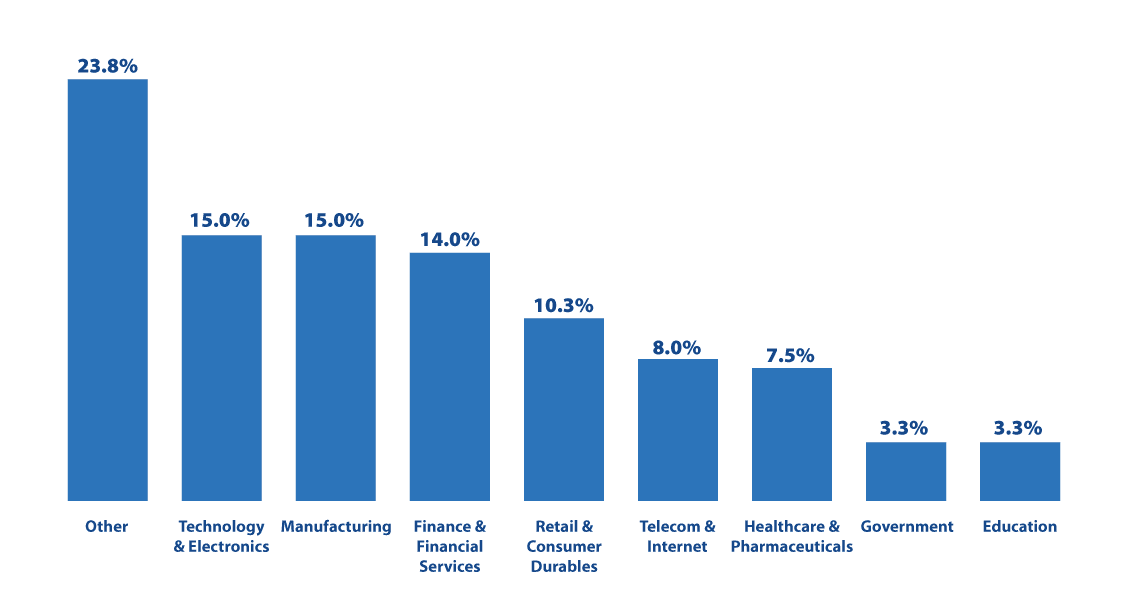

この調査の参加者は全員、従業員数が 1,000 人以上の組織で働いていました (図 20 参照)。 調査対象は8つの主要産業(および「その他」)にまたがっており、参加者全体の15%以上を占める産業はありませんでした(図表21参照)。

図20:組織の従業員数別の調査回答者。

図21:業界別の調査回答者

付録2:調査方法

CyberEdgeは、Recorded Futureと提携して、15の質問からなる調査ツールを開発しました。 この調査は、2023年8月に米国、カナダ、英国、ドイツ、フランス、オーストラリア、日本のITセキュリティ専門家400人を対象に実施されました。 この調査研究のグローバル誤差幅(標準95%の信頼水準)は5%です。 個々の国や業界に関するすべての結果は、サンプルサイズがはるかに小さいため、逸話と見なす必要があります。 CyberEdgeでは、グローバルデータのみに基づいて実行可能な意思決定を行うことを推奨しています。

すべての回答者は、次の2つのフィルター基準を満たす必要がありました:(1)サイバーセキュリティの役割を持っている必要があります。(2)最低1,000人のグローバル従業員を擁する商業組織または政府機関に雇用されている必要がありました。

CyberEdgeでは、調査データの品質を最優先に考えています。 CyberEdgeは、以下の業界のベストプラクティスに従って、調査データが最高水準であることを保証するために、並外れた努力を払っています。

- アンケートの回答者フィルター基準(職種、企業規模、業界など)を満たさない回答者が(丁寧に)アンケートから離脱し、適切な人材がアンケートにかけられるようにする

- 不適格な回答者(回答者フィルターの基準を満たさない回答者)が、アンケートのインセンティブを得るために同じIPアドレスからアンケートを再開できないようにする

- アンケートの偏りを排除し、アンケート疲れの可能性を最小限に抑える方法でアンケートの質問を作成する

- 回答者がすべての質問に回答した後にのみ、完了したアンケートを受け付けます

- 回答者が母国語(英語、ドイツ語、フランス語、日本語など)でアンケートを表示できるようにする

- 可能な場合はアンケートの回答をランダム化して、順序の偏りを防ぐ

- 可能な場合は「わからない」(または比較可能な)回答を追加して、回答者が答えを知らないときに質問を推測することを余儀なくされないようにします

- 中央値の数分の一の時間でアンケートを完了する「スピーダー」からの回答を排除する

- 回答に一貫したパターンを適用する「チーター」からの回答を排除する(例:A、A、A、B、C、D、A、B、C、D)

- オンライン調査が完全にテストされ、コンピューター、タブレット、スマートフォンで使いやすいことを確認する

CyberEdgeは、この調査研究を可能にしてくれたRecorded Futureに感謝の意を表します。 特に、脅威インテリジェンスに関する知識と視点を共有してくださった Kalpana Singh 氏と Sam Langrock 氏に感謝します。

付録3:スポンサーについて

Recorded Futureは、世界最大の脅威インテリジェンス企業です。 Recorded FutureのIntelligence Cloudは、敵対者、インフラストラクチャ、ターゲット全体にわたるエンドツーエンドのインテリジェンスを提供します。 Recorded Futureは、オープンウェブ、ダークウェブ、テクニカルソースのインターネットをインデックス化し、拡大する攻撃対象領域と脅威の状況をリアルタイムで可視化し、クライアントが迅速かつ自信を持って行動し、リスクを軽減し、ビジネスを安全に前進できるようにします。 ボストンに本社を置き、世界中にオフィスと従業員を擁するRecorded Futureは、75か国以上の1,700を超える企業や政府機関と協力して、リアルタイムで偏りのない実用的なインテリジェンスを提供しています。 詳細については、 recordedfuture.com をご覧ください。

別紙4:CyberEdgeグループについて

2012年に設立されたCyberEdge Groupは、ITセキュリティベンダーのコミュニティにサービスを提供する最大の調査、マーケティング、および出版会社です。 現在、年間売上高が1,000万ドル以上の大手ITセキュリティベンダーの約6社に1社がCyberEdgeの顧客です。

CyberEdgeのサイバー脅威防御レポート(CDR)やその他の単一および複数のスポンサーによる調査レポートは、ウォール・ストリート・ジャーナル、フォーブス、フォーチュン、USAトゥデイ、NBCニュース、ABCニュース、SCマガジン、ダークリーディング、CISOマガジンなど、ビジネスとテクノロジーの両方の出版物で数々の賞を受賞しています。

CyberEdgeは、ITセキュリティ業界において、最高品質の調査レポート、アナリストレポート、ホワイトペーパー、カスタムブック、電子書籍を提供することで高い評価を得ています。 ITセキュリティベンダーのクライアントの成功を支援する方法の詳細については、 www.cyber-edge.com のWebサイトにアクセスしてください。