2023 State of Threat Intelligence

Eine Umfrage unter Cybersicherheitsmanagern und -praktikern darüber, wie sie Bedrohungsdaten nutzen, woher sie diese beziehen und welche Pläne sie zur Verbesserung dieser Daten haben.

Einführung

Demografische Daten der Umfrage:

- Antworten von 400 qualifizierten Cybersecurity-Managern und -Praktikern

- Alle aus Organisationen mit mehr als 1.000 Mitarbeitern

- Vertritt 7 Länder in Nordamerika, Europa und im asiatisch-pazifischen Raum

- Vertreter von 8 großen Branchen und mehreren anderen

Der Bericht „State of Threat Intelligence 2023“ untersucht, wie und warum die meisten Organisationen die Erfassung und Analyse von Bedrohungsinformationen zu einem zentralen Element ihrer Cybersicherheitsprogramme gemacht haben – und deren Anwendungsfälle über traditionelle Cybersicherheitsaktivitäten hinaus erweitert haben.

Im August 2023 befragten wir 400 Cybersicherheitsmanager und -praktiker aus verschiedenen Ländern und Branchen zu ihrem Wissen über die Nutzung von Bedrohungsinformationen in ihren Organisationen. Wir haben nach wichtigen Anwendungsfällen und Vorteilen, Quellen und Plänen zur Verbesserung der Bedrohungsaufklärung in der Zukunft gefragt. Wir erkundigten uns nach organisatorischen Aspekten, etwa, ob sie über spezielle Threat-Intelligence-Organisationen verfügen oder sich auf Voll- oder Teilzeitmitarbeiter in verschiedenen Cybersecurity-Teams verlassen, und nach dem Reifegrad ihrer Threat-Intelligence-Bemühungen. Wir haben außerdem Informationen zu ihren Kriterien für die Auswahl von Anbietern von Bedrohungsinformationen angefordert.

Unser Ziel ist es, CIOs, CISOs, Cybersecurity-Managern und anderen Informationen darüber zu liefern, wie ihre Kollegen Bedrohungsinformationen nutzen und in welchen Bereichen sie Verbesserungen anstreben.

CyberEdge möchte unserem Forschungssponsor Recorded Future danken, der diesen Bericht konzipiert hat und dessen Unterstützung für seinen Erfolg entscheidend war.

Die fünf wichtigsten Erkenntnisse

Dieser Bericht enthält Dutzende umsetzbarer Erkenntnisse zum Stand der Bedrohungsaufklärung. Hier sind unsere fünf wichtigsten Erkenntnisse:

Anwendungsfälle und Vorteile haben sich erweitert. Heute nutzen die meisten Organisationen Bedrohungsinformationen für bis zu zehn Anwendungsfälle. Obwohl Threat-Intelligence-Programme ursprünglich als Ressourcen für einige zentrale Aufgaben der Cybersicherheit entwickelt wurden, etwa für die Stärkung vorhandener Sicherheitstools, die Priorisierung von Warnmeldungen, die Reaktion auf Vorfälle und das Schwachstellenmanagement, haben sie inzwischen eine größere Reichweite. Neben den zentralen operativen Aufgaben der Cybersicherheit spielen Geheimdienste auch eine wichtige Rolle bei der Risikobewertung und dem Management von Cybersicherheitsprogrammen sowie bei der Unterstützung der Aktivitäten von Teams für Marketing, physische Sicherheit, Drittanbieter-Risikomanagement und Betrugsprävention.

Fünf Quellen (oder mehr) sind besser als eine. Derzeit beziehen mehr als 90 % der Organisationen Bedrohungsinformationen aus mindestens fünf Quellen. Hierzu gehören ihr eigenes Personal, kostenlose und kostenpflichtige Bedrohungsdaten-Feeds und Sicherheitstools in ihren Netzwerken. Sie verlassen sich außerdem auf Anbieter von Bedrohungsinformationen, die Daten aus mehreren Quellen (einschließlich dem Dark Web) sammeln, automatische Warnungen generieren und detaillierte Bedrohungsanalysen bereitstellen.

Anbieter liefern Fachkenntnisse und Fachwissen. Die meisten Organisationen arbeiten mit Anbietern von Bedrohungsinformationen vor allem zusammen, um spezielle Fähigkeiten und Kenntnisse zu nutzen. Dazu gehören Kenntnisse über Gegner und ihre Taktiken, Techniken und Verfahren (TTPs), über Diskussionen und Aktivitäten im Dark Web und über Bedrohungen, die auf bestimmte Branchen, Anwendungen und Systeme abzielen. Die Organisationen schätzen außerdem die Fähigkeit der Anbieter, aktuelle Informationen in Echtzeit bereitzustellen und Bedrohungs-Feeds in bestehende Cybersicherheits-Workflows zu integrieren.

Engagierte und erfahrene Teams zur Bedrohungsaufklärung. Heute stehen Programme zur Bedrohungsaufklärung auf einer sehr soliden Grundlage. Ganze 71 % der Organisationen verfügen über ein eigenes Threat-Intelligence-Team und 87 % von ihnen gehen davon aus, dass ihre Threat-Intelligence-Aktivitäten einen „mittleren“ oder „fortgeschrittenen“ Reifegrad aufweisen. Darüber hinaus stimmen überwältigende 98 % der Umfrageteilnehmer zu, dass umfassende Bedrohungsinformationen für ihr Cybersicherheitsprogramm von wesentlicher Bedeutung sind.

Raum für Verbesserung. Neue Bedrohungen und die wachsende Zahl von Anwendungsfällen geben Unternehmen zahlreiche Gründe, ihre Fähigkeiten zur Bedrohungsaufklärung zu erweitern und zu verbessern. Zu den Zielen gehören eine umfassendere, bessere und schnellere Informationsbeschaffung, die Nutzung von Informationen für Risikoanalysen und das Management von Cybersicherheitsprogrammen sowie Hilfestellung außerhalb der traditionellen Cybersicherheitsbereiche, wie etwa Markenschutz und Drittanbieter-Risikomanagement.

Über diesen Bericht

Die Ergebnisse dieses Berichts sind in drei Abschnitte unterteilt:

Abschnitt 1: Anwendungsfälle und Vorteile von Threat Intelligence

Wofür nutzen Organisationen Bedrohungsinformationen? In diesem Abschnitt des Berichts wird die Häufigkeit von zehn Anwendungsfällen untersucht. Die Bandbreite reicht von der Verbesserung der Genauigkeit vorhandener Sicherheitstools über die Steuerung von Cybersicherheitsplanung und -investitionen bis hin zur Reduzierung von Online-Betrug. Darüber hinaus quantifiziert es das Interesse an bestimmten betrieblichen Vorteilen im Zusammenhang mit den Aktivitäten von SOCs, der Reaktion auf Vorfälle, dem Schwachstellenmanagement und anderen Cybersicherheitsteams sowie an bestimmten strategischen Vorteilen im Zusammenhang mit der Verwaltung von Sicherheitsprogrammen und der Kommunikation mit der Geschäftsleitung.

Abschnitt 2: Quellen und Anbieter von Bedrohungsinformationen

Theoretisch können Organisationen Bedrohungsinformationen mithilfe ihrer eigenen Ressourcen sammeln und analysieren. In der Praxis kommt dies äußerst selten vor. In diesem Abschnitt des Berichts wird der Grund dafür untersucht. Es wird untersucht, welche Quellen die meisten Organisationen nutzen und warum sie mit Anbietern von Bedrohungsinformationen zusammenarbeiten. Darüber hinaus bietet es Einblicke in die Merkmale, auf die Unternehmen bei der Auswahl von Anbietern von Bedrohungsinformationen achten.

Abschnitt 3: Organisationen und Pläne zur Bedrohungsaufklärung

Wie organisieren und unterstützen Organisationen ihre Threat Intelligence-Aktivitäten und was planen sie für die Zukunft? In diesem Abschnitt des Berichts wird untersucht, wo in der Cybersicherheitsgruppe die Personen angesiedelt sind, die an Bedrohungsinformationen arbeiten, und wo die Umfrageteilnehmer ihre Organisation auf einer Reifeskala für Bedrohungsinformationsaktivitäten einordnen. Darüber hinaus werden Pläne für die Zusammenarbeit mit Anbietern von Bedrohungsinformationen sowie Prioritäten für die Verbesserung der Geheimdienstaktivitäten geprüft.

Navigieren in diesem Bericht

Wir empfehlen Ihnen, diesen Bericht von Anfang bis Ende durchzulesen, damit Sie alle nützlichen Einzelheiten erfahren. Wenn Sie jedoch nach bestimmten Themen suchen, die Sie interessieren, gibt es drei weitere Möglichkeiten, durch den Bericht zu navigieren

- Inhaltsverzeichnis. Jeder Punkt im Inhaltsverzeichnis bezieht sich auf bestimmte Umfragefragen. Klicken Sie auf ein beliebiges Element, um zur entsprechenden Seite zu springen.

- Forschungshighlights. Auf der Seite „Forschungshighlights“ werden die wichtigsten Schlagzeilen des Berichts präsentiert. Bei jeder Markierung sind Seitenzahlen angegeben, sodass Sie schnell mehr erfahren können.

- Navigationsregisterkarten. Die Registerkarten oben auf jeder Seite sind anklickbar, sodass Sie bequem zu verschiedenen Abschnitten des Berichts springen können.

Forschungshighlights

Anwendungsfälle und Vorteile von Threat Intelligence

- Anwendungsfälle. Organisationen nutzen Bedrohungsinformationen mittlerweile für bis zu zehn verschiedene Anwendungsfälle. Informationen sind nicht nur ein Kraftmultiplikator für Cybersicherheitsteams, sie sind auch wertvoll für beispielsweise Marketing, physische Sicherheit, Drittanbieter-Risikomanagement und Betrugspräventionsgruppen.

- Betriebliche Vorteile. Zu den wichtigsten betrieblichen Vorteilen zählen eine höhere Genauigkeit der Tools zur Bedrohungserkennung und -prävention, die Identifizierung weiterer Malware-Typen und bösartiger URLs, die Identifizierung von Bedrohungsakteuren und ihren TTPs sowie eine verbesserte Bedrohungssuche.

- Strategische Vorteile. Wichtige strategische Vorteile beginnen mit der Verbesserung der Fähigkeit, Investitionen in die Cybersicherheit zu rechtfertigen, Angriffe vorherzusehen, die neue Technologien und Geschäftsinitiativen bedrohen könnten, und die Verbesserung der Transparenz bei neu auftretenden Bedrohungen.

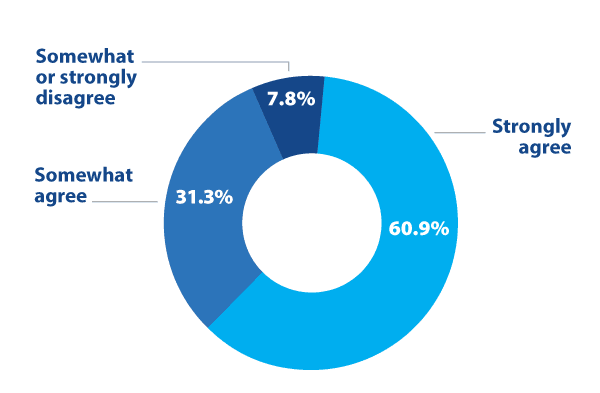

- Bedeutung für die Cybersicherheit. Eine überwältigende Mehrheit der Umfrageteilnehmer stimmt der Aussage „Umfassende Bedrohungsinformationen sind für ein wirksames Cybersicherheitsprogramm unerlässlich“ entweder eher (14 %) oder voll und ganz (85 %) zu.

Quellen und Anbieter von Bedrohungsinformationen

- Quellen. Mehr als 90 % der befragten Unternehmen beziehen Bedrohungsinformationen aus mindestens fünf Quellen. Zu den wichtigsten zählen Untersuchungen durch eigene Mitarbeiter, Anbieter von Sicherheitstools, Anbieter von Threat-Intelligence-Lösungen und kostenpflichtige Threat-Feeds.

- Gründe für die Zusammenarbeit mit Anbietern. Organisationen arbeiten mit Anbietern von Threat Intelligence zusammen, um unter anderem Zugang zu Spezialkenntnissen zu erhalten, die Integration in vorhandene Sicherheitstools und -workflows zu ermöglichen und um Informationen über gegnerische TTPs zu erhalten.

- Kriterien für die Auswahl von Anbietern. Organisationen sind auf der Suche nach Anbietern von Bedrohungsinformationen, die viele Sicherheitsteams unterstützen, aktuelle Informationen in Echtzeit bereitstellen und hervorragenden Kundensupport bieten können. Die Kosten gehören nicht zu den wichtigsten Kriterien.

Organisationen und Pläne zur Bedrohungsaufklärung

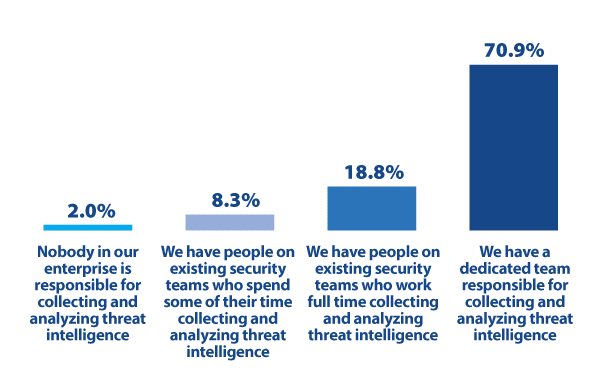

- Organisationen zur Bedrohungsaufklärung. 71 % der befragten Organisationen verfügen über ein eigenes Threat-Intelligence-Team. Weitere 19 % verfügen über Mitarbeiter in bestehenden Sicherheitsteams, die Vollzeit mit der Sammlung und Analyse von Informationen beschäftigt sind.

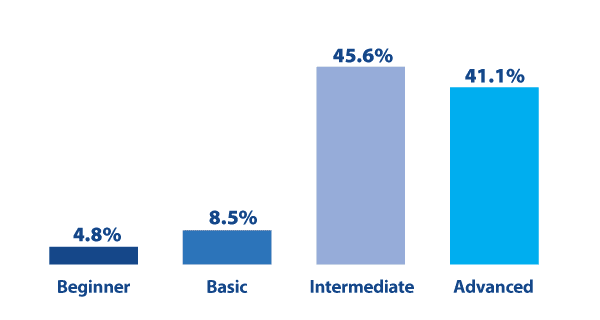

- Reife der Programme. Gute 46 % der Unternehmen gehen davon aus, dass ihre Programme zur Bedrohungsaufklärung einen „mittleren“ Reifegrad aufweisen. Weitere 41 % bezeichnen sich selbst als „fortgeschritten“. Nur 13 % stufen sich selbst als „Anfänger“- oder „Grundkenntnisse“ ein.

- Angemessenheit der Investitionen. Ganze 92 % der Umfrageteilnehmer stimmen der Aussage „Mein Unternehmen investiert ausreichend in Bedrohungsinformationen“ entweder eher oder voll und ganz zu.

- Pläne für die Zusammenarbeit mit Anbietern. Ganze 44 % der Organisationen planen, weiterhin mit ungefähr der gleichen Anzahl an Threat-Intelligence-Anbietern zusammenzuarbeiten wie jetzt. Etwa 17 % konsolidieren, während 28 % eine stärkere Zusammenarbeit planen.

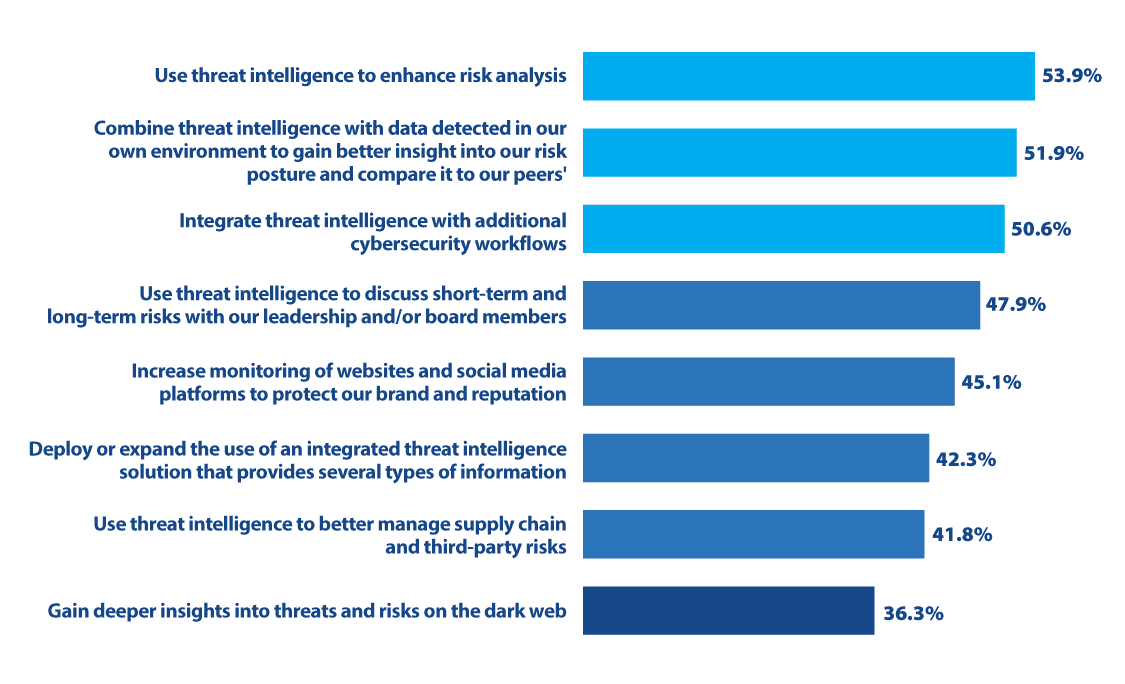

- Pläne zur Verbesserung der Bedrohungsinformationen. Organisationen planen, die Nutzung von Bedrohungsinformationen auf verschiedene Weise zu verbessern und auszuweiten. Zu den wichtigsten Prioritäten gehören die Nutzung von Informationen zur Verbesserung der Risikoanalyse, die Kombination externer und interner Bedrohungsdaten zur Gewinnung tieferer Erkenntnisse, die Integration von Bedrohungsinformationen in zusätzliche Cybersicherheits-Workflows und die Nutzung von Bedrohungsinformationen zur Verbesserung der Kommunikation mit der Unternehmensleitung und den Vorstandsmitgliedern.

Abschnitt 1: Anwendungsfälle und Vorteile von Threat Intelligence

Anwendungsfälle für Threat Intelligence

Wie nutzt Ihr Unternehmen Bedrohungsinformationen?

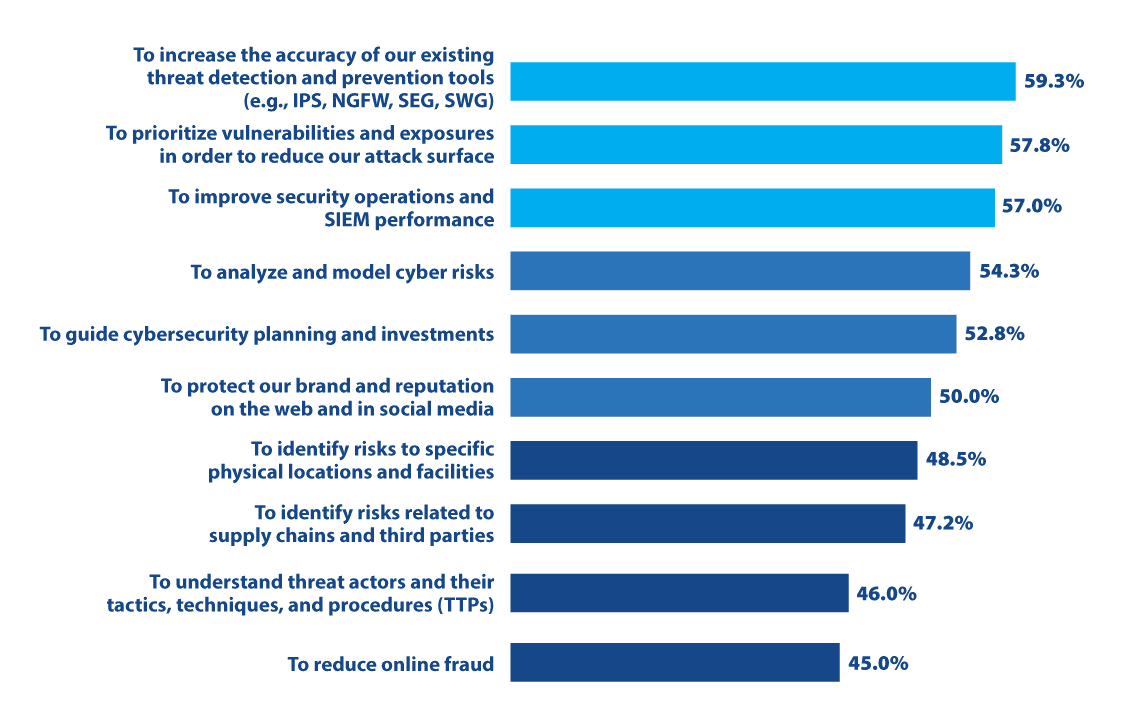

Abbildung 1: Wichtigste Anwendungsfälle für Threat Intelligence.

Wie nutzt Ihr Unternehmen Bedrohungsinformationen?

Vor einigen Jahren betrachteten die meisten Cybersicherheitsgruppen Bedrohungsinformationen in erster Linie als eine Ressource zur Erkennung von Angriffen und zur Priorisierung von Schwachstellen. Die Daten unserer Umfrage zeigen, dass Unternehmen Bedrohungsinformationen mittlerweile für bis zu zehn verschiedene Anwendungsfälle nutzen. Einige davon sind auch für Gruppen außerhalb der Cybersicherheit von Wert (siehe Abbildung 1).

Der beliebteste Anwendungsfall (angegeben von 50,9 % der Befragten) ist die Erhöhung der Genauigkeit vorhandener Sicherheitstools wie Firewalls, Intrusion Prevention Systems (IPS), sichere E-Mail- und Web-Gateways (SEGs und SWGs) und Antimalware-Lösungen. Dabei handelt es sich in erster Linie um automatisierte Datenfeeds, die Malware-Signaturen, verdächtige URLs, Domänen und IP-Adressen sowie andere Angriffsindikatoren (IoA) und Kompromittierungsindikatoren (IoC) bereitstellen, sodass Sicherheitstools schädliche Inhalte herausfiltern und die Kommunikation mit Gegnern blockieren können. Bedrohungsinformationen wirken effektiv als Kraftmultiplikator für vorhandene Sicherheitsinvestitionen und ermöglichen ihnen, ihre Funktionen effektiver und zuverlässiger zu erfüllen.

„Unsere Umfragedaten zeigen, dass Unternehmen Bedrohungsdaten mittlerweile für bis zu zehn verschiedene Anwendungsfälle nutzen, von denen einige auch für Gruppen außerhalb der Cybersicherheit von Nutzen sind.“ Dicht dahinter folgen zwei zentrale betriebliche Anwendungen: die Priorisierung von Schwachstellen und Gefährdungen (57,8 % der Organisationen) und die Verbesserung der Leistung von Security Operations Centern (SOCs) und Security Information and Event Management (SIEM)-Systemen (57,0 %).

Heutzutage nutzen Sicherheitsverantwortliche Bedrohungsinformationen jedoch auch für das Programmmanagement und die strategische Planung. Mehr als die Hälfte aller Organisationen nutzen Informationen, um Cyberrisiken zu analysieren und zu modellieren sowie um Planungen und Investitionen in die Cybersicherheit zu steuern (54,3 % bzw. 52,8 %).

Mit dem Auftreten neuer Bedrohungsarten haben auch Gruppen außerhalb der Cybersicherheit Möglichkeiten gefunden, Bedrohungsinformationen zu nutzen. Hierzu gehören Marketinggruppen, die mithilfe von Informationen Marken und den Ruf im Internet und in den sozialen Medien schützen (50,0 % der Organisationen), physische und geopolitische Sicherheitsgruppen, die Risiken für physische Standorte und Einrichtungen identifizieren (48,5 %), Lieferketten- und Drittanbieter-Risikomanagementteams (TPRM), die Drittanbieterrisiken überwachen (47,2 %), und Betrugspräventionsteams, die Betrug eindämmen wollen (45,0 %).

Betriebliche Vorteile

Welche der folgenden betrieblichen Vorteile von Threat Intelligence sind für Ihr Unternehmen am bedeutendsten? (Wählen Sie bis zu fünf aus.)

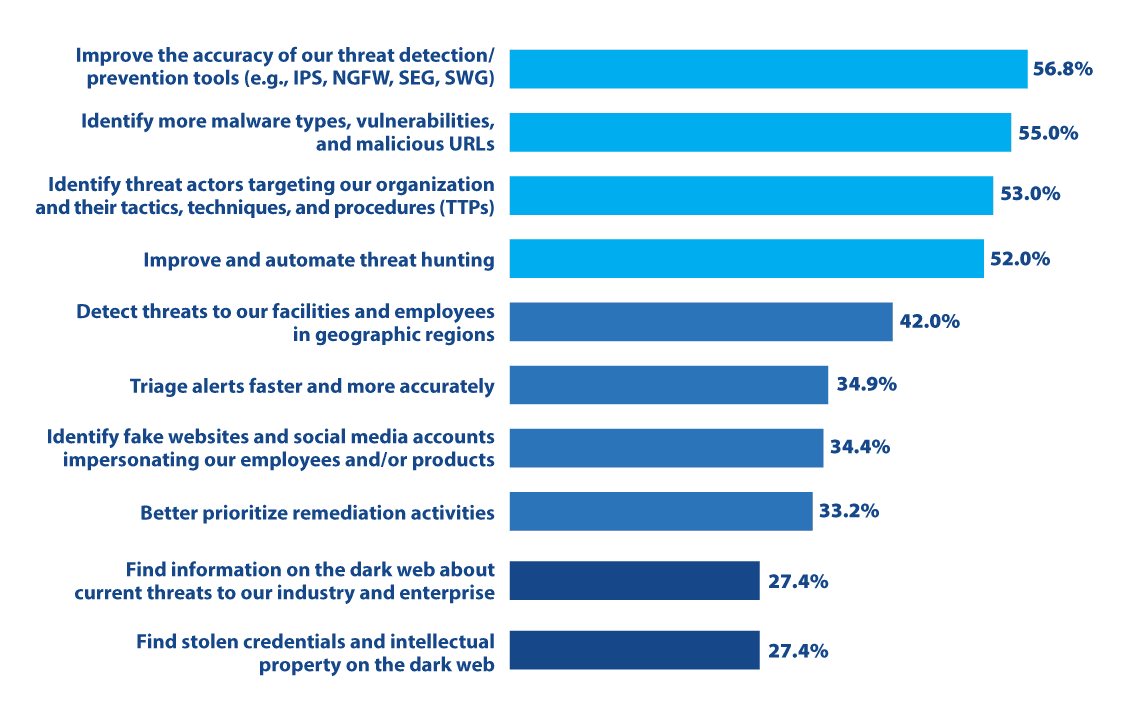

Abbildung 2: Operativer Nutzen von Threat Intelligence.

Wir haben die Teilnehmer gebeten, bis zu fünf betriebliche Vorteile auszuwählen, die für ihr Unternehmen am wichtigsten sind. Strategische Vorteile werden in der nächsten Frage behandelt. (Informationen zu unserer Verwendung der Begriffe „operativ“ und „strategisch“ finden Sie in der Terminologieanmerkung in der Einleitung.)

Als am häufigsten genannte betriebliche Vorteile werden die verbesserte Genauigkeit der Tools zur Bedrohungserkennung und -prävention (ausgewählt von 56,8 % der Befragten) und die Identifizierung von mehr Malware-Typen, Schwachstellen und bösartigen URLs (55,0 %) genannt (siehe Abbildung 2). Heutzutage sind umfassende und zeitnahe Informationen von entscheidender Bedeutung, da Angreifer ständig Angriffe von neuen Domänen aus starten, neue Botnetze erstellen und Malware-Dateien optimieren.

Die Identifizierung relevanter Bedrohungsakteure und ihrer Taktiken, Techniken und Verfahren (TTPs) steht mit 53,0 % an dritter Stelle dieser Liste. Informationen zu TTPs werden von Cybersicherheitsteams verwendet, um die Reaktion auf Vorfälle zu beschleunigen, Hypothesen für die Bedrohungssuche bereitzustellen, die Behebung von Schwachstellen zu priorisieren und Investitionen an den Bedrohungen auszurichten.

52,0 % der Organisationen nannten die Verbesserung und Automatisierung der Bedrohungssuche als oberste Priorität. Dies war der wichtigste betriebliche Vorteil im Regierungs- und Einzelhandelssektor. Bedrohungsjäger erstellen Hypothesen über wahrscheinliche Angriffe auf Grundlage der TTPs bekannter Angreifer und suchen dann nach damit verbundenen IoCs.

42,0 % der Befragten betonten, dass es wichtig sei, Bedrohungen für Einrichtungen und Mitarbeiter an geografischen Standorten zu erkennen. Öffentliche und Darknet-Quellen können Bedrohungen für Vermögenswerte an weit entfernten Standorten aufdecken, die den physischen Sicherheitsteams und der lokalen Verwaltung sonst entgehen könnten.

Die nächste Ebene der betrieblichen Vorteile besteht in einer schnelleren und präziseren Priorisierung von Warnmeldungen, der Identifizierung gefälschter Websites und Social-Media-Konten und einer besseren Priorisierung von Abhilfemaßnahmen. Jeder dieser Punkte wurde von etwa einem Drittel der Befragten ausgewählt.

Knapp mehr als ein Viertel der Befragten entschied sich für die Überwachung des Darknets, um Informationen zu aktuellen Bedrohungen sowie gestohlenen Anmeldeinformationen und geistigem Eigentum zu finden. Dies steht im Einklang mit anderen Ergebnissen der Umfrage, die zeigen, dass zwar einige Organisationen großen Wert auf die Überwachung des Dark Web legen, die meisten dies jedoch noch nicht tun.

Strategische Vorteile

Welche der folgenden betrieblichen Vorteile von Threat Intelligence sind für Ihr Unternehmen am bedeutendsten? (Wählen Sie bis zu drei aus.)

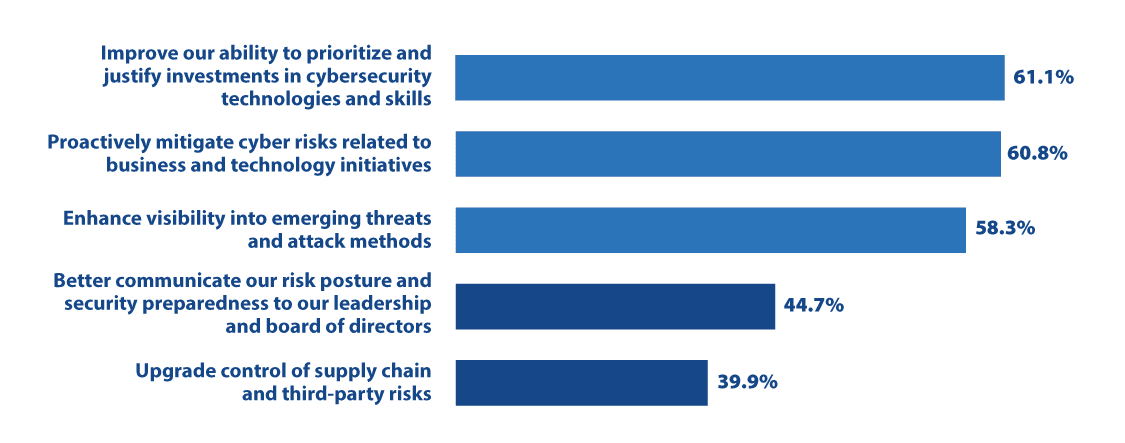

Abbildung 3: Strategische Vorteile von Threat Intelligence.

Und wie steht es mit Geheimdienstinformationen, die die allgemeine Bedrohungslandschaft, Trends bei der Internetkriminalität und staatlich geförderten Angriffen sowie neue Bedrohungen am Horizont beschreiben? Wir haben die Teilnehmer gebeten, die drei wichtigsten strategischen Vorteile der Bedrohungsaufklärung für ihr Unternehmen auszuwählen.

Eine frühere Umfrage der CyberEdge Group ergab, dass in 97 % der Unternehmen Sicherheitsverantwortliche direkt mit ihren Vorständen zusammenarbeiten (siehe CyberEdge Group 2023 Cyber Defense Report, Seite 48). Mithilfe von Threat Intelligence können sie objektive Informationen zu aktuellen und aufkommenden Bedrohungen für ihr Unternehmen und den damit verbundenen Risiken präsentieren.

Beispielsweise nutzen drei von fünf Organisationen (61,1 %) Bedrohungsinformationen, um Investitionen in die Cybersicherheit zu priorisieren und zu rechtfertigen (siehe Abbildung 3). Es hilft ihnen dabei, die größten Bedrohungen zu ermitteln, sodass sie die potenziellen Auswirkungen mit den Kosten ihrer Schadensbegrenzung vergleichen können. Ein damit zusammenhängendes Ergebnis besteht darin, dass 44,7 % der Organisationen Bedrohungsinformationen nutzen, um ihre Risikoposition und Sicherheitsvorsorge der Unternehmensleitung und den Vorständen besser zu kommunizieren (wobei diese Vorgehensweise je nach Region unterschiedlich ist; in den USA, Australien und Deutschland wird sie von mindestens der Hälfte der Befragten als großer Vorteil bezeichnet, in Japan und Frankreich jedoch von kaum mehr als einem Viertel).

Über 60 % der Organisationen nutzen Bedrohungsinformationen, um Cyberrisiken im Zusammenhang mit Geschäfts- und Technologieinitiativen zu mindern. So könnte sich beispielsweise ein Unternehmen, das die Einführung einer neuen Wireless-Technologie vorbereitet, mithilfe von Geheimdienstinformationen auf Angriffe gegen diese Technologie vorbereiten. Ein Unternehmen, das in einen neuen geografischen Markt expandiert, könnte sich auf Bedrohungen vorbereiten, die auf diese Region abzielen.

Ein weiterer großer Vorteil ist die Transparenz hinsichtlich neu auftretender Bedrohungen und Angriffsmethoden. So können Unternehmen frühzeitig mit der Implementierung der richtigen Abwehrmaßnahmen beginnen. In drei der sieben befragten Länder wird dieser strategische Vorteil am häufigsten genannt: in Frankreich, Großbritannien und Deutschland.

Die Nutzung von Bedrohungsinformationen zur Verwaltung von Lieferketten- und Drittanbieterrisiken ist ein relativ neuer Anwendungsfall, wurde jedoch von etwa 40 % der Befragten genannt. Dies spiegelt wahrscheinlich die jüngste Bekanntheit des SolarWinds-Hacks und ähnlicher Angriffe wider, von denen Hunderte von Organisationen betroffen waren.

Die Bedeutung von Threat Intelligence für die Cybersicherheit

Wählen Sie die Option aus, die Ihre Zustimmung zu der folgenden Aussage am besten beschreibt: „Umfassende Bedrohungsinformationen sind für ein wirksames Cybersicherheitsprogramm unerlässlich.“

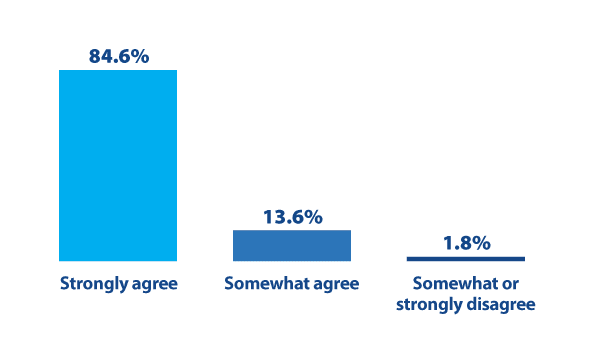

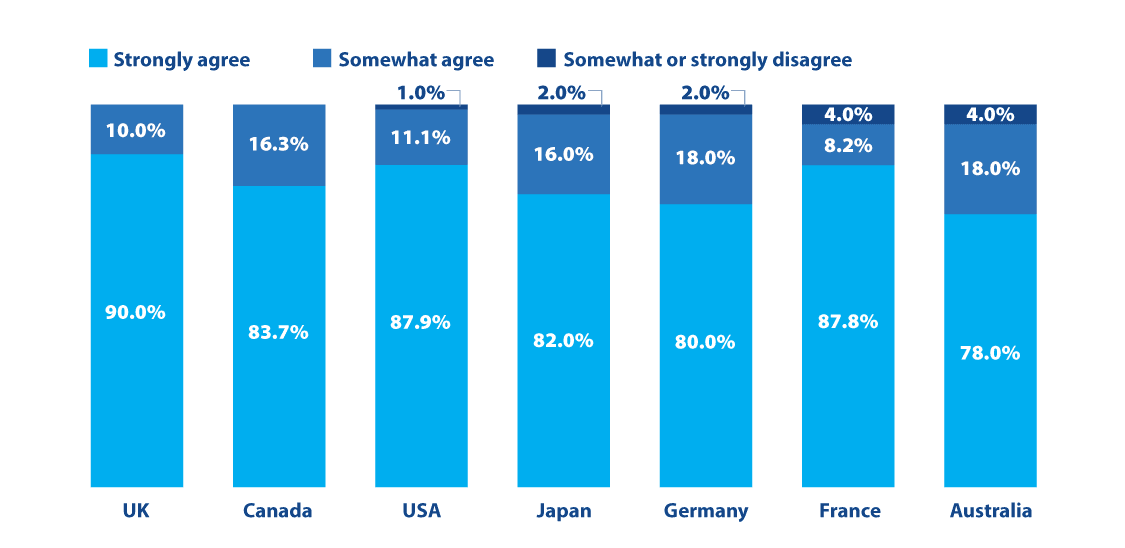

Glauben Cybersecurity-Manager und -Praktiker, dass hervorragende Bedrohungsinformationen heutzutage ein Muss sind? Das tun sie – und zwar in überwältigendem Maße. Wie aus Abbildung 4 hervorgeht, stimmen 84,6 % der Umfrageteilnehmer der Aussage „Umfassende Bedrohungsinformationen sind für ein wirksames Cybersicherheitsprogramm unabdingbar“ voll und ganz zu, weitere 13,6 % stimmen dieser Aussage teilweise zu. Skeptiker gibt es kaum: Lediglich 1,8 % der Befragten stimmen dieser Aussage eher oder überhaupt nicht zu. Tatsächlich lag der Prozentsatz derjenigen, die eher oder überhaupt nicht zustimmten, in keinem der befragten Länder über 4 % (siehe Abbildung 5).

„Denken Cybersecurity-Manager und -Praktiker, dass hervorragende Bedrohungsinformationen heutzutage ein Muss sind? Das tun sie – und zwar in überwältigendem Maße. Wie aus Abbildung 4 hervorgeht, stimmen 84,6 % der Umfrageteilnehmer der Aussage „Umfassende Bedrohungsinformationen sind für ein wirksames Cybersicherheitsprogramm unerlässlich“ voll und ganz zu, und weitere 13,6 % stimmen dieser Aussage teilweise zu.

Abbildung 4: Zustimmung zu der Aussage, dass umfassende Bedrohungsinformationen für ein wirksames Cybersicherheitsprogramm unerlässlich sind.

Skeptiker gibt es kaum: Lediglich 1,8 % der Befragten stimmen dieser Aussage eher oder überhaupt nicht zu.

Abbildung 5: Übereinstimmung darüber, dass umfassende Bedrohungsinformationen für die Cybersicherheit unabdingbar sind, nach Ländern.

Tatsächlich lag der Prozentsatz derjenigen, die eher oder überhaupt nicht zustimmten, in keinem der befragten Länder über 4 % (siehe Abbildung 5).

„Denken Cybersecurity-Manager und -Praktiker, dass hervorragende Bedrohungsinformationen heutzutage ein Muss sind? Das tun sie – und zwar in überwältigendem Maße.“

Abschnitt 2: Quellen und Anbieter von Bedrohungsinformationen

Quellen für Bedrohungsinformationen

Wie häufig erhält Ihr Unternehmen Bedrohungsinformationen aus den folgenden Quellen?

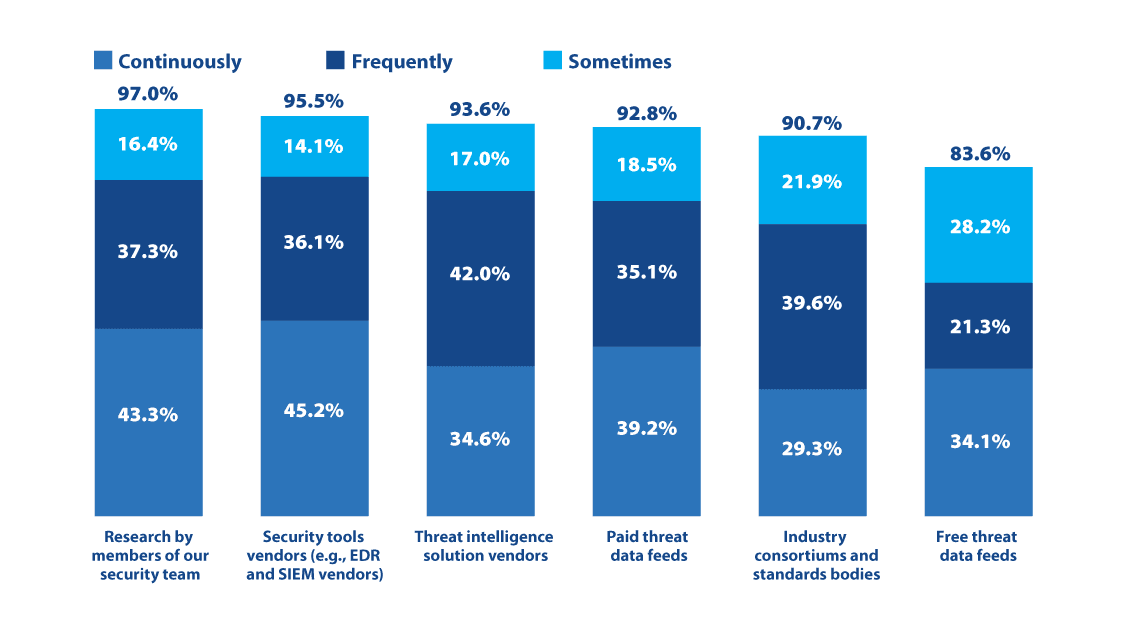

Abbildung 6: Wie oft Organisationen Bedrohungsinformationen aus Quellen beziehen.

Wo finden Organisationen Bedrohungsinformationen? Die Antwort lautet: mehrere Quellen. Tatsächlich nutzen mehr als 90 % der befragten Unternehmen mindestens fünf davon (siehe Abbildung 6). Tatsächlich beziehen zwei Drittel der Organisationen ihre Informationen „häufig“ oder „kontinuierlich“ aus diesen fünf Quellen (im Gegensatz zu „selten“, „manchmal“ oder „nie“).

„…mehr als 90 % der befragten Unternehmen nutzen mindestens fünf [Quellen zur Bedrohungsaufklärung]. Tatsächlich beziehen zwei Drittel der Organisationen „häufig“ oder „fortlaufend“ Informationen von diesen fünf …“

Die größte Quelle waren tatsächlich interne Teams. In allen Organisationen außer 3 % führt jemand aus der Cybersicherheitsgruppe Bedrohungsforschung durch.

Ebenfalls weit verbreitet: die Verfolgung von IoAs und IoCs mit internen Sicherheitstools wie Endpoint Detection and Response (EDR)-Tools und SIEMs (95,5 %) und die Zusammenarbeit mit Anbietern von Threat-Intelligence-Lösungen (93,6 %). Letztere wurden definiert als „Anbieter, die Daten aus mehreren Quellen sammeln, automatisierte Warnmeldungen und Berichte erstellen und Analysen bereitstellen.“

Kostenpflichtige Bedrohungsdaten-Feeds werden ebenfalls häufig genutzt (92,8 %). Das Gleiche gilt für kostenlose Feeds, wenn auch nicht ganz so häufig (83,6 %). Kostenpflichtige Feed-Anbieter filtern doppelte und veraltete Elemente heraus und reichern die Daten mit Kontextinformationen an, was bei kostenlosen Anbietern häufig nicht der Fall ist.

Schließlich spielen auch Industriekonsortien und Normungsgremien eine wichtige Rolle, da sie oft branchenspezifische Erkenntnisse und Ratschläge von Kollegen liefern, die anderswo nicht erhältlich sind.

Gründe für die Zusammenarbeit mit Threat Intelligence-Anbietern

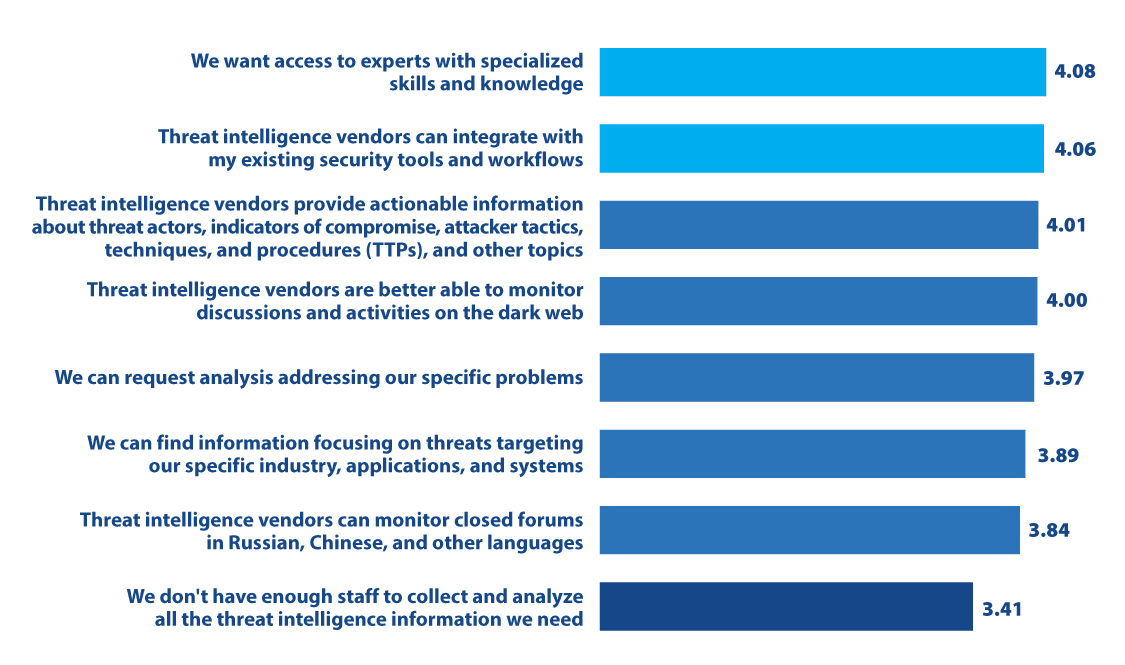

Bewerten Sie auf einer Skala von 1 bis 5 (wobei 5 die höchste Bewertung ist) die Wichtigkeit jedes der folgenden Gründe für die Zusammenarbeit mit Anbietern von Bedrohungsinformationen.

Abbildung 7: Gründe für die Zusammenarbeit mit Anbietern von Bedrohungsinformationen auf einer Skala von 1 bis 5, wobei fünf der höchste Wert ist.

97 % der Unternehmen beschäftigen Mitarbeiter, die sich mit der Bedrohungsforschung beschäftigen (siehe vorherige Frage). Warum sollten wir dann auch die Dienste von Anbietern von Bedrohungsinformationen nutzen? Dafür gibt es mehrere Gründe.

Ein großer Faktor ist der weltweite Mangel an Experten mit Kenntnissen in der Erfassung und Analyse von Bedrohungsdaten. Anbieter bieten Zugang zu diesen Fähigkeiten (siehe Abbildung 7).

„Nicht alle Bedrohungen stellen für jede Organisation ein Risiko dar. Anbieter von Bedrohungsinformationen helfen Unternehmen dabei, herauszufinden, welche Bedrohungen für ihre spezifische Branche, Anwendungen und Technologien relevant sind, entweder durch benutzerdefinierte Anfragen oder in ausführlichen Berichten oder durchsuchbaren Informationsdatenbanken.“

Ebenso wichtig ist die Tatsache, dass Anbieter von Threat Intelligence ihre Ergebnisse bereits in eine große Vielfalt von Sicherheits- und Analysetools integriert haben. Die Integration erleichtert die Orchestrierung und Automatisierung von Sicherheits-Workflows und ermöglicht es Organisationen, Angriffe schneller zu erkennen und darauf zu reagieren.

Ebenfalls ganz oben auf der Liste: Anbieter von Threat Intelligence stellen verwertbare Informationen über gegnerische TTPs bereit und verfügen zudem über die Fähigkeiten und die Erfahrung, um Diskussionen und Aktivitäten im Dark Web zu überwachen (viele davon werden in schwer zu knackenden „Nur für Mitglieder“-Foren geführt, die oft auf Russisch oder Chinesisch abgefasst sind).

Nicht alle Bedrohungen stellen für jedes Unternehmen ein Risiko dar. Anbieter von Bedrohungsinformationen unterstützen Unternehmen dabei, herauszufinden, welche Bedrohungen für ihre jeweilige Branche, Anwendungen und Technologien relevant sind. Dies geschieht entweder durch individuelle Anfragen oder in Form von ausführlichen Berichten oder durchsuchbaren Informationsdatenbanken.

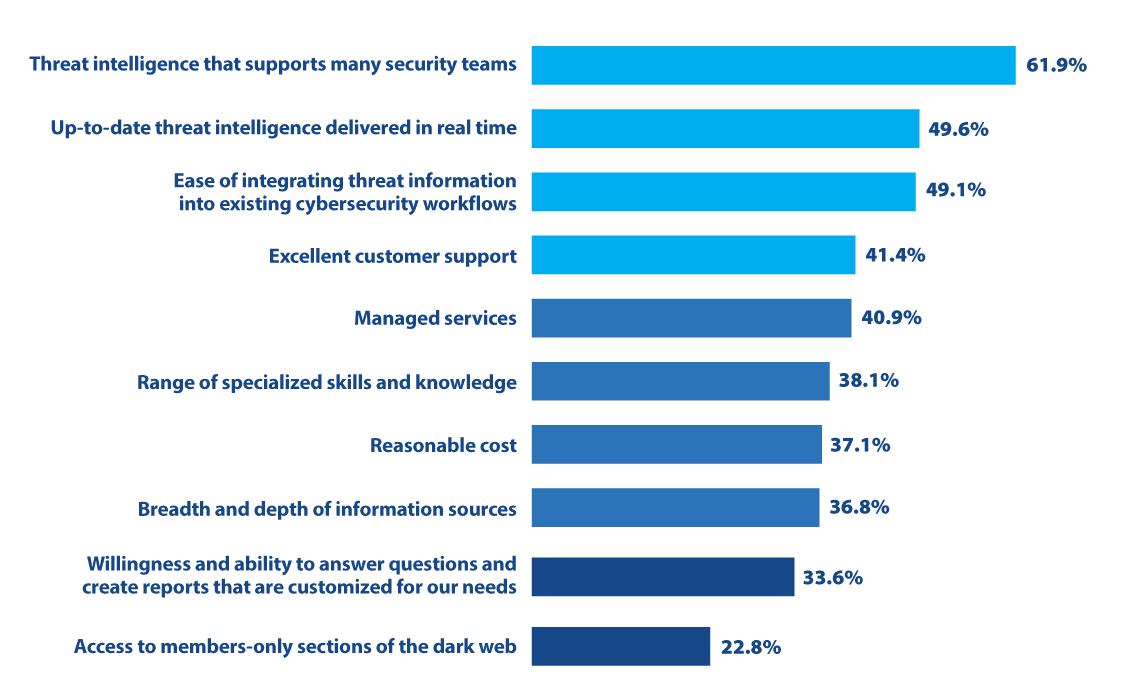

Kriterien für die Auswahl von Threat Intelligence-Anbietern

Welche der folgenden Merkmale sind bei der Auswahl eines Anbieters von Threat Intelligence am wichtigsten? (Wählen Sie bis zu fünf aus.)

Abbildung 8: Wichtigste Merkmale für die Auswahl eines Anbieters von Threat Intelligence.

Wir wollten wissen, nach welchen Eigenschaften Unternehmen bei ihren Threat-Intelligence-Anbietern suchen, und baten die Teilnehmer, die fünf wichtigsten aus einer Liste auszuwählen.

Die mit großem Abstand wichtigste Anforderung ist die Fähigkeit, viele Sicherheitsteams zu unterstützen, z. B. Sicherheitsoperationen, Schwachstellenmanagement, Lieferkettensicherheit, Markenschutz und Risikomanagement. Dies wurde von 61,9 % der Befragten hervorgehoben (siehe Abbildung 8). Das starke Interesse an der Unterstützung mehrerer Anwendungsfälle steht im Einklang mit den Daten einer früheren Frage, die zeigen, dass die meisten Organisationen Bedrohungsinformationen für viele Zwecke nutzen (siehe Abbildung 1).

Ebenfalls ganz oben auf der Liste: aktuelle Daten in Echtzeit, um schnell wechselnden Angriffen entgegenzuwirken (49,6 %), und einfache Integration in Cybersicherheits-Workflows, um Erkennung und Reaktion zu automatisieren und zu beschleunigen (49,1 %).

Zur nächsten Ebene der Auswahlfaktoren zählen hervorragender Kundensupport (41,4 %), die Verfügbarkeit von verwalteten Diensten (z. B. Warnmeldungs-Triaging- und Domänen-Takedown-Dienste) (40,9 %) und ein breites Spektrum an Fachkenntnissen und Fähigkeiten (38,1 %).

„Angemessene Kosten“ werden von 37,1 Prozent der befragten Organisationen als wichtiger Faktor angesehen – was bedeutet, dass er für fast zwei Drittel (62,9 Prozent) nicht unter den Top 5 liegt. Dieses Ergebnis weist darauf hin, dass Unternehmen mehr Wert auf Datenqualität, Geschwindigkeit und andere nicht-finanzielle Faktoren als auf die Kosten legen. Dies steht auch im Einklang mit der Meinung einer großen Mehrheit der Befragten, dass ihre Organisationen die Aktivitäten zur Bedrohungsaufklärung ausreichend finanzieren.

Abschnitt 3: Organisationen und Pläne zur Bedrohungsaufklärung

Organisationen zur Bedrohungsaufklärung

Verfügen Sie über ein spezielles Threat-Intelligence-Team?

Cybersicherheitsgruppen durchlaufen im Zuge ihrer wachsenden Fähigkeiten zur Bedrohungsaufklärung typischerweise eine Reihe organisatorischer Schritte. Es gibt zunächst niemanden, der explizit für die Geheimdienstinformationen verantwortlich ist, dann einige Leute, die in Teilzeit daran arbeiten, dann Spezialisten in mehreren Teams und schließlich ein Team, das sich ausschließlich mit der Erfassung und Analyse von Bedrohungsinformationen beschäftigt. Heute hat eine große Mehrheit (70,9 %) von ihnen den Weg bis ganz nach oben gefunden und verfügt über ein eigenes Team zur Bedrohungsaufklärung (siehe Abbildung 9).

Abbildung 9: Antworten auf die Frage „Haben Sie ein spezielles Threat Intelligence-Team?“

Die Länder mit den meisten Organisationen, die über ein eigenes Team verfügen, sind die USA (87,0 %) und das Vereinigte Königreich (72,0 %). Das Land mit den wenigsten: Japan (56,0 %).

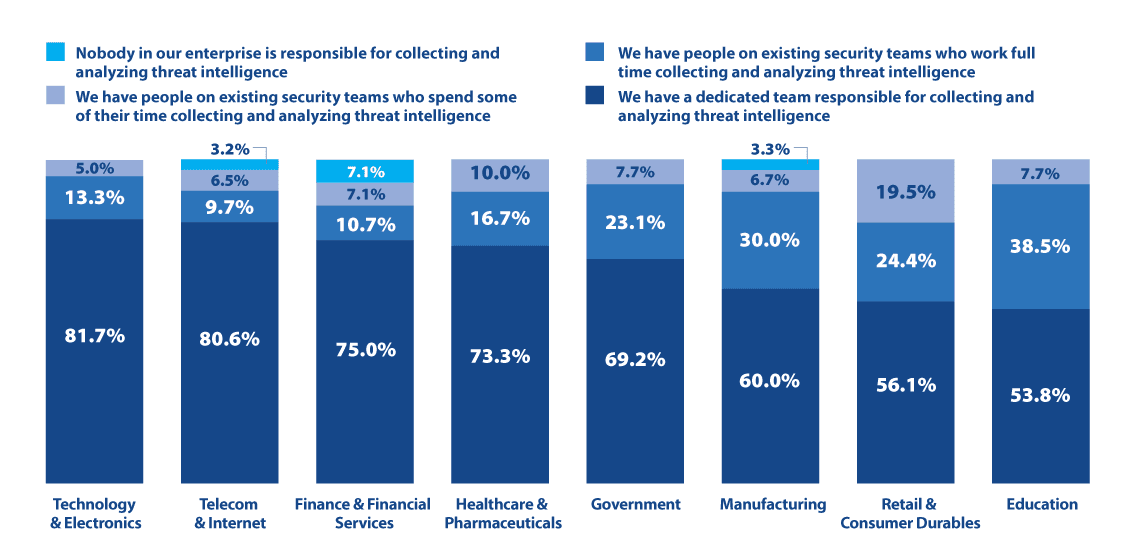

Wie Abbildung 10 zeigt, sind Technologie und Elektronik (81,7 %), Telekommunikation und Internet (80,6 %) sowie Finanzen (75,0 %) die Branchenführer. Zu den Nachzüglern zählen das verarbeitende Gewerbe (60 %), Einzelhandel und langlebige Konsumgüter (56,1 %) sowie das Bildungswesen (53,8 %).

Das weitverbreitete Engagement für Investitionen in Bedrohungsinformationen zeigt sich darin, dass in jedem Land und in jeder bedeutenden Branche, die in dieser Umfrage berücksichtigt wurden, mindestens 80 % der Organisationen Mitarbeiter haben, die Vollzeit mit der Erfassung und Analyse von Informationen beschäftigt sind, entweder in bestehenden Sicherheitsteams oder in einem speziellen Bedrohungsinformationsteam.

Abbildung 10: Antworten nach Branche auf die Frage: „Verfügen Sie über ein spezielles Threat Intelligence-Team?“

Reife von Threat Intelligence-Programmen

Wählen Sie die Antwort aus, die den Reifegrad Ihrer Threat-Intelligence-Bemühungen am besten beschreibt.

SCHLÜSSEL

Anfänger: Wir nutzen Bedrohungsinformationen hauptsächlich über unsere Erkennungstools und/oder kostenlose Bedrohungsdaten-Feeds.

Grundlegend: Wir verwenden einige wenige Bedrohungsdaten-Feeds, unsere Bedrohungsanalyseanalysten haben viele verschiedene Aufgaben und wir reagieren hauptsächlich auf Warnungen.

Mittelstufe: Wir verwenden mehrere unabhängige Bedrohungsinformationsquellen, haben Bedrohungsinformationsspezialisten in verschiedene Sicherheitsteams integriert und verfügen über strukturierte Arbeitsabläufe, die Bedrohungsinformationen in einige wichtige Sicherheitsaktivitäten integrieren.

Erweitert: Wir verfügen über Tools, die Ergebnisse aus mehreren Bedrohungsinformationsquellen kombinieren, ein dediziertes Bedrohungsinformationsteam und automatisierte Workflows, die Bedrohungsinformationen in die meisten Sicherheitsaktivitäten integrieren, einschließlich der Bewertung geschäftlicher Risiken.

Abbildung 11: Reifegrad der Bemühungen zur Bedrohungsaufklärung.

Eine weitere Möglichkeit, den Status eines Threat-Intelligence-Programms zu beurteilen, ist die Bewertung seines Reifegrads, vom Anfänger- bis zum fortgeschrittenen Niveau (siehe Legende).

Wir haben die Befragten gebeten, den Reifegrad ihrer Threat-Intelligence-Programme zu beurteilen. Nur wenige Organisationen betrachten sich selbst als Anfänger- oder Grundversorger (4,8 % bzw. 8,5 % – siehe Abbildung 11). Eine Mehrheit (45,6 %) bezeichnet sich selbst als mittelmäßig qualifiziert, während eine beträchtliche Zahl glaubt, sie würden als fortgeschritten eingestuft werden (41,1 %).

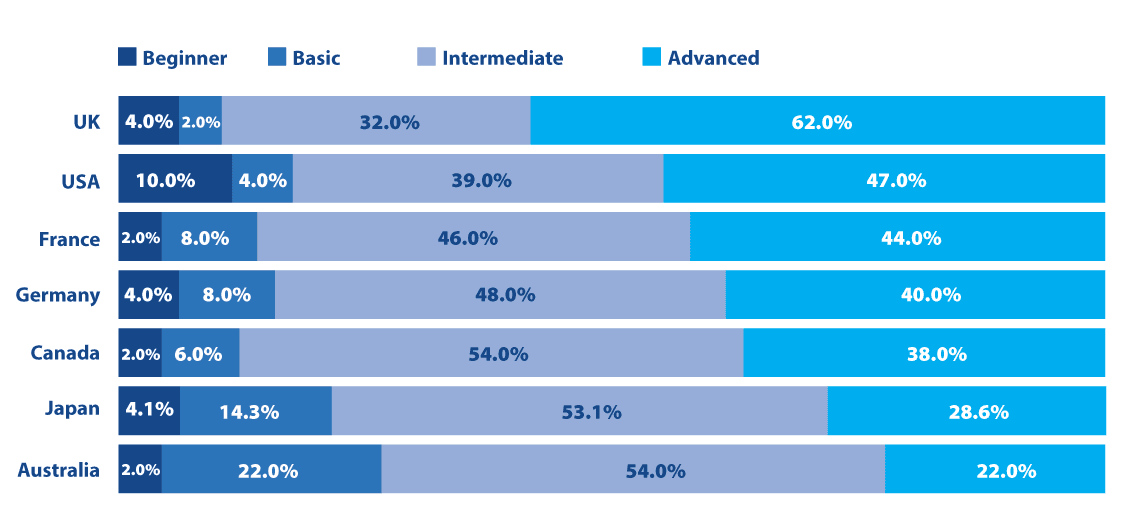

Abbildung 12: Reifegrad der Bemühungen zur Bedrohungsaufklärung nach Land.

Wie Abbildung 12 zeigt, gibt es zwischen den Ländern große Unterschiede im Prozentsatz der Organisationen, die sich selbst als fortgeschritten betrachten. Sie beginnen bei 22 % in Australien und 28,6 % in Japan und steigen auf 62 % im Vereinigten Königreich. Interessanterweise waren die meisten Organisationen, die sich selbst als Anfänger einstufen, die USA (10 % gegenüber 2,0 %–4,1 % in den anderen sechs Ländern).

Investition in Threat Intelligence

Wählen Sie die Option aus, die Ihre Zustimmung zu der folgenden Aussage am besten beschreibt: „Meine Organisation investiert ausreichend in Bedrohungsinformationen.“

Abbildung 13: Antworten auf die Aussage „Meine Organisation investiert ausreichend in Bedrohungsinformationen.“

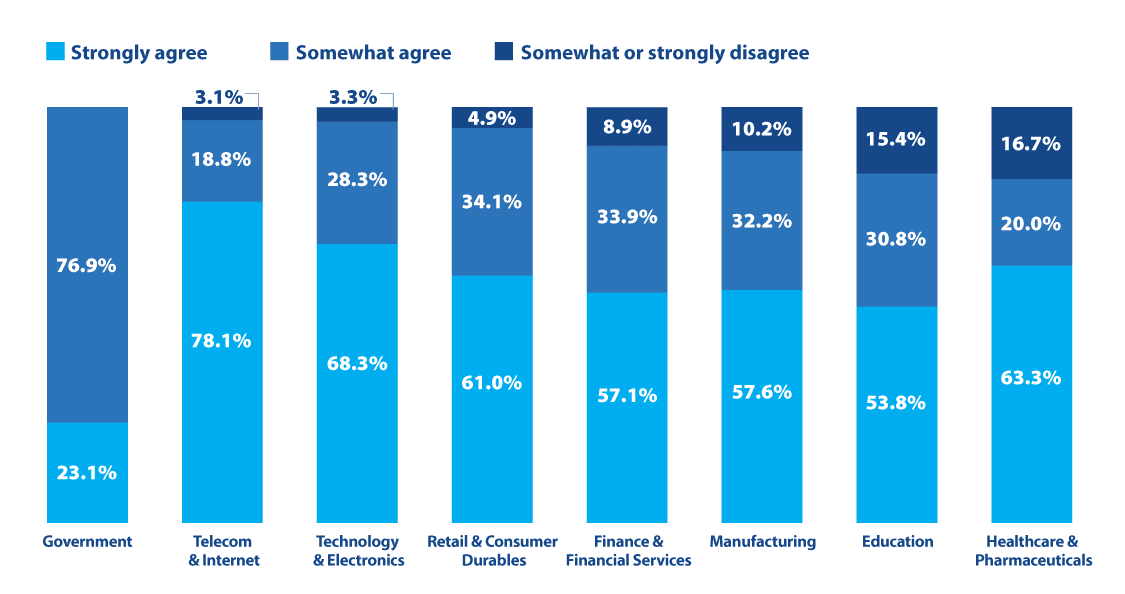

Glücklicherweise scheinen die Verantwortlichen in der großen Mehrheit der Unternehmen erkannt zu haben, dass Bedrohungsinformationen für die Cybersicherheit von entscheidender Bedeutung sind und gut finanziert werden müssen. Ganze 92,2 % der Umfrageteilnehmer stimmen der Aussage, dass ihr Unternehmen ausreichend in Bedrohungsinformationen investiert, eher oder voll und ganz zu (siehe Abbildung 13). Dies gilt für volle 100 % der Befragten in den USA. Nur bescheidene 7,8 % haben den Eindruck, dass ihr Budget für Threat Intelligence unterfinanziert ist.

Dennoch gibt es vereinzelt Unzufriedenheit. Beispielsweise ist die Zahl der Befragten, die die Finanzierung der Bedrohungsaufklärung nicht für angemessen halten, in den Bereichen Bildung (15,4 %) und Gesundheitswesen und Pharmazie (16,7 %) relativ hoch (siehe Abbildung 14).

Abbildung 14: Antworten auf die Aussage „Meine Organisation investiert ausreichend in Bedrohungsinformationen“ nach Branche.

Pläne für die Zusammenarbeit mit Anbietern von Bedrohungsinformationen

Wählen Sie die Antwort aus, die die Pläne Ihres Unternehmens für die Zusammenarbeit mit Anbietern von Bedrohungsinformationen am besten beschreibt.

Die meisten Organisationen nutzen mehrere Quellen für Bedrohungsinformationen (siehe Abbildung 6). Doch welche Pläne haben Sie für die zukünftige Zusammenarbeit mit Geheimdienstanbietern? Planen Sie eine Konsolidierung oder die Hinzunahme neuer Anbieter?

Abbildung 15: Pläne der Organisationen für die Zusammenarbeit mit Anbietern von Threat Intelligence.

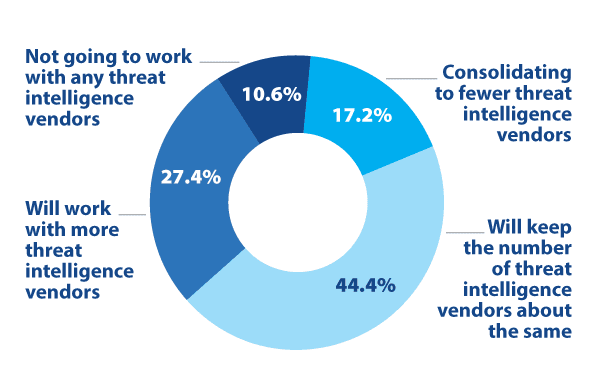

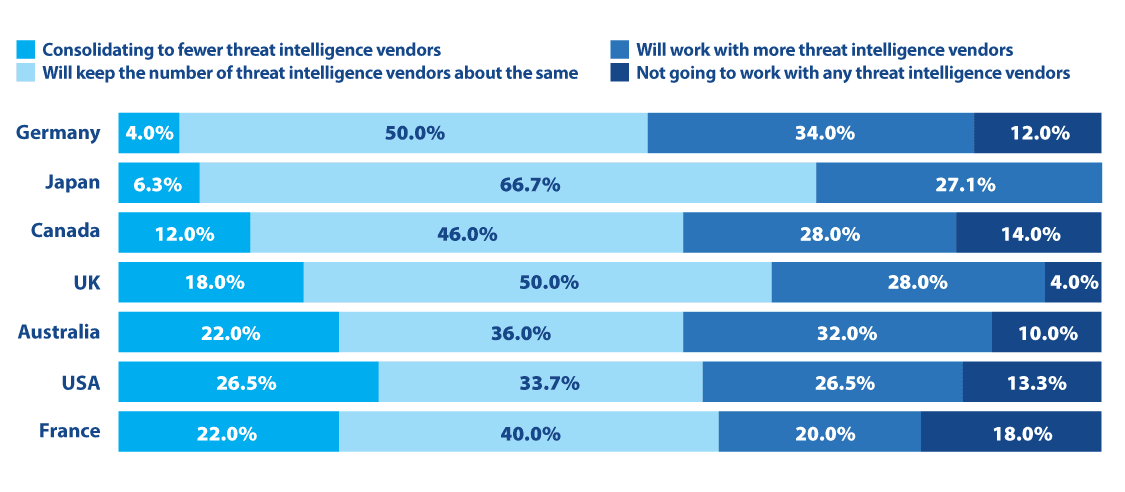

Unsere Befragten gaben an, dass eine Mehrheit (44,4 %) davon ausgeht, dass die Anzahl der Threat Intelligence-Anbieter, mit denen sie zusammenarbeiten, in etwa gleich bleiben wird (siehe Abbildung 15).

Von den Unternehmen, die Veränderungen in Erwägung ziehen, planen mehr eine Erhöhung der Anbieterzahl (27,8 %) als eine Verringerung dieser Zahl (17,2 %). Unserer Ansicht nach spiegelt dies sowohl einen zunehmenden Bedarf an Bedrohungsinformationen im Allgemeinen als auch die wachsende Zahl von Anwendungsfällen wider, in denen Informationen einen Mehrwert bieten.

Abbildung 16: Pläne der Organisationen zur Zusammenarbeit mit Anbietern von Threat Intelligence, nach Land.

Die Pläne variierten von Land zu Land erheblich. Deutschland, Japan, Kanada, Großbritannien und Australien planen, die Zahl der Anbieter, mit denen sie zusammenarbeiten, deutlich zu erhöhen, während die USA und Frankreich im Durchschnitt unverändert bleiben (siehe Abbildung 16).

Pläne zur Verbesserung der Bedrohungsaufklärung

Wie plant Ihr Unternehmen, die Nutzung von Bedrohungsinformationen in den nächsten zwei Jahren zu verbessern?

Abbildung 17: Pläne zur Verbesserung der Bedrohungsinformationen in den nächsten zwei Jahren.

Die 400 Teilnehmer unserer Umfrage haben mehrere Prioritäten für die Verbesserung und Ausweitung der Nutzung von Bedrohungsinformationen in ihren Organisationen hervorgehoben.

An erster Stelle der Liste steht die Nutzung von Intelligenz zur Verbesserung der Risikoanalyse, die von 53,9 % der Organisationen geplant ist. Bedrohungsinformationen helfen Unternehmen dabei, ihre Investitionen in die Cybersicherheit an den tatsächlichen Risiken und Geschäftsergebnissen auszurichten.

Mindestens die Hälfte unserer Befragten nannte außerdem die Kombination interner und externer Bedrohungsdaten (51,9 %) und die Integration von Informationen in zusätzliche Cybersicherheits-Workflows (50,6 %). Durch diese Maßnahmen werden die Bedrohungserkennung und die Reaktion auf Vorfälle präziser und schneller.

Knapp die Hälfte (47,9 %) wird Bedrohungsinformationen nutzen, um die Kommunikation mit der Geschäftsführung und den Vorständen zu verbessern. Verantwortliche im Bereich Cybersicherheit haben heute einen besseren Zugang zu den wichtigsten Entscheidungsträgern und benötigen objektive Informationen, um ihre geplanten Investitionen zu rechtfertigen.

Wir haben erwähnt, dass Gruppen außerhalb der Cybersicherheit, darunter Marketing- und externe Risikomanagementteams, Wege gefunden haben, Bedrohungsinformationen zu nutzen. Dies wird dadurch veranschaulicht, dass 45,1 % der Befragten angeben, dass ihre Organisationen eine verstärkte Überwachung von Websites und Social-Media-Plattformen planen, um Marken und Ruf zu schützen, und 41,8 % sagen, dass sie planen, Bedrohungsinformationen verstärkt zu nutzen, um Lieferketten- und Drittparteirisiken zu managen.

Abschluss

In die Tiefe gehen und sich verzweigen

Unsere Umfrage liefert umfassende Beweise dafür, dass Bedrohungsinformationen einen festen Platz im Kern der Cybersicherheit einnehmen und sich gleichzeitig auf Themen konzentrieren, die für weitere Gruppen im Unternehmen von zentralem Interesse sind. Tatsächlich können Anwendungsfälle und Vorteile mittlerweile in drei Kategorien eingeteilt werden:

- Operativ – Verbesserung der täglichen Leistung von Cybersicherheitsteams

- Strategisch – Unterstützung von Sicherheitsverantwortlichen und der Geschäftsführung bei der genauen Bewertung von Risiken und der Abstimmung von Cybersicherheitsaktivitäten und -investitionen auf die Geschäftsanforderungen

- Spezialisiert – ermöglicht Gruppen außerhalb der Cybersicherheit (die jedoch mit ihr verbunden sind), Ziele zu erreichen, wie etwa den Schutz der Marke und des Rufs des Unternehmens online, den Schutz physischer Einrichtungen und Mitarbeiter weltweit, das Management von Risiken Dritter und die Reduzierung von Online-Betrug.

In der operativen Kategorie fungiert Threat Intelligence als Kraftmultiplikator, um vorhandene Sicherheitstools effektiver zu machen, SOCs dabei zu unterstützen, Warnmeldungen schneller und präziser zu priorisieren und Incident-Response- und Threat-Hunting-Teams über die neuesten Taktiken der Bedrohungsakteure auf dem Laufenden zu halten. Diese Anwendungsfälle sind gut etabliert. Die Herausforderung besteht nun darin, sicherzustellen, dass die bedrohungsbezogene Datenerfassung und -analyse mit den aufkommenden Bedrohungen und neuen Arten von Gegnern Schritt halten kann. Dies gilt insbesondere für staatlich unterstützte Hackergruppen, die neben Regierungen und Rüstungsunternehmen zunehmend auch kommerzielle Unternehmen ins Visier nehmen.

In der strategischen Kategorie hilft die Bedrohungsaufklärung Sicherheitsverantwortlichen dabei, Cybersicherheitsprogramme zu optimieren und Prioritäten gegenüber der Geschäftsleitung und dem Vorstand zu kommunizieren. Die Herausforderung für die Zukunft besteht darin, die Akzeptanz von Geheimdienstinformationen in diesen Rollen zu erhöhen, insbesondere durch die Umwandlung von Informationen über die Bedrohungslandschaft in quantifizierbare Einschätzungen der Risiken und der potenziellen Auswirkungen auf das Unternehmen.

Die spezialisierten Anwendungsfälle sind ein Wachstumsbereich für Threat Intelligence. Sie spiegeln teilweise die Notwendigkeit wider, auf neuere Bedrohungen zu reagieren (z. B. Typosquatting, das Erstellen gefälschter Social-Media-Konten, auf denen peinliche und kontroverse Inhalte veröffentlicht werden, oder das Einbetten von Schadsoftware in Produkte von Drittanbietern) und die Notwendigkeit, sich besser gegen bestehende Bedrohungen wie Online-Betrug zu verteidigen.

Mehrere Quellen und Anbieter

Die Ergebnisse der Umfrage bestätigen, dass die überwiegende Mehrheit der Organisationen Bedrohungsinformationen aus fünf oder mehr Quellen bezieht und nutzt. Darüber hinaus planen die meisten, die Zahl der Threat-Intelligence-Anbieter, mit denen sie zusammenarbeiten, beizubehalten oder zu erhöhen. Hintergrund hierfür ist der Bedarf an Zugriff auf ein immer breiteres Spektrum an Fachkenntnissen und detaillierten Informationen zu einem breiten Spektrum gegnerischer TTPs.

„Die 400 Teilnehmer unserer Umfrage haben mehrere Prioritäten für die Verbesserung und Ausweitung der Nutzung von Bedrohungsinformationen in ihren Organisationen hervorgehoben. Ganz oben auf der Liste steht die Nutzung von Informationen zur Verbesserung der Risikoanalyse … Bedrohungsinformationen werden Unternehmen dabei helfen, ihre Investitionen in die Cybersicherheit an den tatsächlichen Risiken und Geschäftsergebnissen auszurichten.“

Der Bedarf an immer umfassenderen Bedrohungsinformationen wird voraussichtlich auch weiterhin bestehen. Da die einzelnen Anbieter von Bedrohungsinformationen jedoch immer mehr Arten von Informationen in ihr Portfolio aufnehmen, ist es möglich, dass der Bedarf von weniger Lieferanten gedeckt werden kann, was zu einer Konsolidierung der Anbieterzahl für das durchschnittliche Unternehmen führen würde.

Niemand ruht sich auf seinen Lorbeeren aus

Threat-Intelligence-Programme sind nicht statisch. Unternehmen planen, ihre Threat Intelligence-Aktivitäten in allen drei oben besprochenen Kategorien auszuweiten und zu verbessern, zum Beispiel:

- Kombination externer und interner Bedrohungsinformationen und Integration der Informationen in zusätzliche Cybersicherheits-Workflows (operative Anwendungsfälle)

- Nutzung von Bedrohungsinformationen zur Verbesserung der Risikoanalyse und zur Unterstützung der Kommunikation mit der Unternehmensleitung und Vorstandsmitgliedern (strategische Anwendungsfälle)

- Verstärkte Überwachung von Websites und Social-Media-Plattformen zum Schutz von Marken und Nutzung von Bedrohungsinformationen zur besseren Verwaltung von Lieferketten- und Drittparteirisiken (spezielle Anwendungsfälle)

Solider Fokus, Finanzierung und Reife

Die Umfrage liefert wesentliche Beweise dafür, dass die Aufklärung von Bedrohungen in den meisten Unternehmen (zumindest in jenen mit 1.000 oder mehr Mitarbeitern) eine feste Größe ist.

Gute 71 % der Unternehmen verfügen über ein eigenes Team zur Bedrohungsaufklärung. Nicht weniger als 92 % der Befragten stimmen der Aussage, dass ihre Organisationen ausreichend in das Programm investieren, eher oder voll und ganz zu. Und nur 13 % bewerten den Reifegrad ihrer Bemühungen zur Bedrohungsaufklärung als „Anfänger“ oder „Grundlegend“: Die anderen 87 % wählten „Mittelstufe“ oder „Fortgeschritten“. Mit anderen Worten: Bedrohungsinformationsprogramme gehören heute in fast allen Organisationen zum Standard und sind ein wertvoller Bestandteil der Cybersicherheitsprogramme.

Anhang 1: Demografische Daten der Umfrage

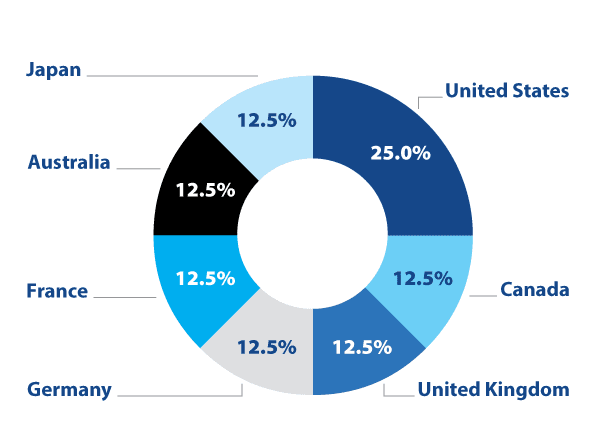

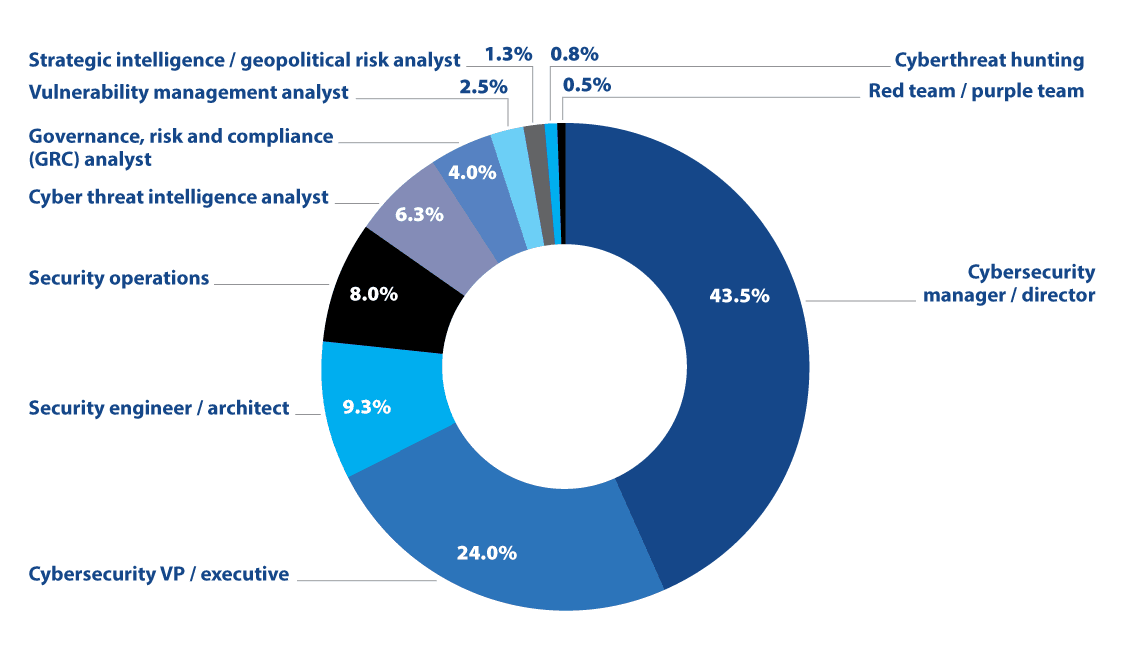

Der diesjährige Bericht basiert auf Umfrageergebnissen von 400 qualifizierten Teilnehmern aus 7 Ländern (siehe Abbildung 18). Von jedem Teilnehmer wurde erwartet, dass er eine Rolle als Cybersecurity-Manager oder -Praktiker innehat und über Kenntnisse zur Nutzung von Bedrohungsinformationen in seinem Unternehmen verfügt (siehe Abbildung 19). Etwa zwei Drittel (67,5 %) unserer Befragten hatten Führungs- oder Leitungspositionen im Bereich Cybersicherheit inne.

Abbildung 18: Umfrageteilnehmer nach Land.

Abbildung 19: Umfrageteilnehmer nach Rolle.

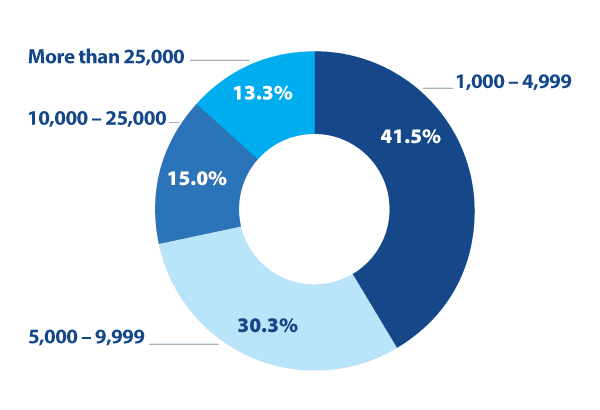

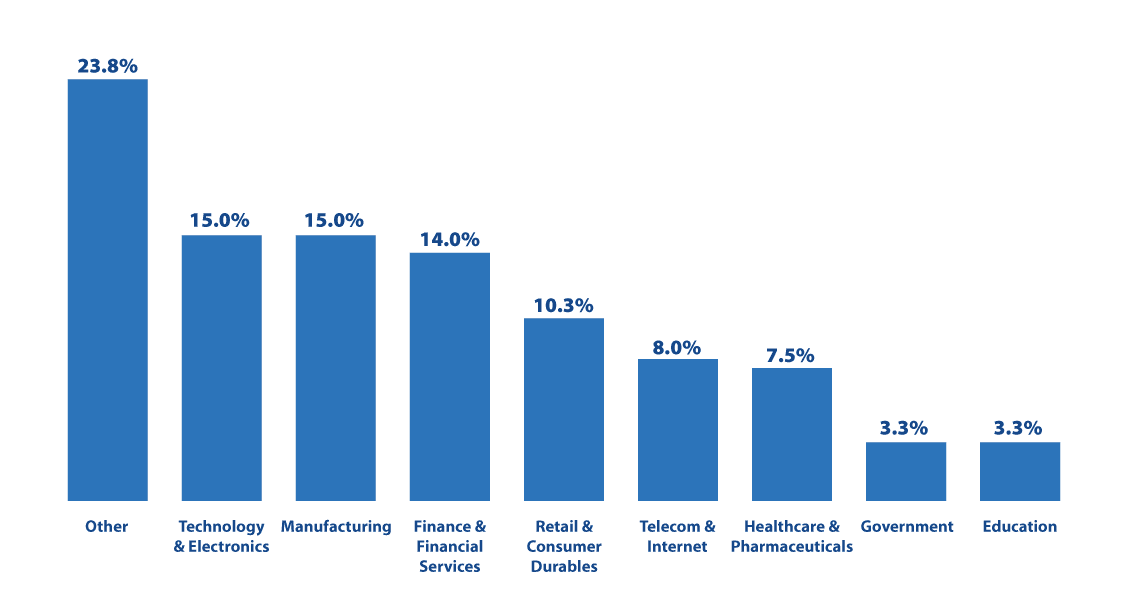

Alle Teilnehmer dieser Umfrage arbeiteten für Organisationen mit 1.000 oder mehr Mitarbeitern (siehe Abbildung 20). Sie deckten acht Hauptbranchen ab (plus „Sonstige“), wobei keine einzelne Branche mehr als 15 % aller Teilnehmer ausmachte (siehe Abbildung 21).

Abbildung 20: Umfrageteilnehmer nach Mitarbeiterzahl der Organisation.

Abbildung 21: Umfrageteilnehmer nach Branche.

Anhang 2: Forschungsmethodik

CyberEdge hat in Zusammenarbeit mit Recorded Future ein Umfrageinstrument mit 15 Fragen entwickelt. Die Umfrage wurde im August 2023 von 400 IT-Sicherheitsexperten in den USA, Kanada, Großbritannien, Deutschland, Frankreich, Australien und Japan ausgefüllt. Die allgemeine Fehlerquote für diese Forschungsstudie (bei einem Standard-Konfidenzniveau von 95 %) beträgt 5 %. Alle Ergebnisse zu einzelnen Ländern und Branchen sollten als anekdotisch angesehen werden, da deren Stichprobenumfang viel kleiner ist. CyberEdge empfiehlt, umsetzbare Entscheidungen ausschließlich auf der Grundlage globaler Daten zu treffen.

Alle Befragten mussten zwei Filterkriterien erfüllen: (1) Sie mussten eine Funktion im Bereich Cybersicherheit innehaben und (2) sie mussten bei einer kommerziellen oder staatlichen Organisation mit mindestens 1.000 Mitarbeitern weltweit beschäftigt sein.

Bei CyberEdge steht die Qualität der Umfragedaten an erster Stelle. CyberEdge unternimmt außerordentliche Anstrengungen, um sicherzustellen, dass seine Umfragedaten von höchster Qualität sind, indem wir die folgenden Best Practices der Branche befolgen:

- Sicherstellen, dass die richtigen Personen befragt werden, indem Befragte, die die Filterkriterien der Umfrage nicht erfüllen (z. B. Berufsbezeichnung, Unternehmensgröße, Branche), (höflich) aus der Umfrage ausgeschlossen werden.

- Sicherstellen, dass disqualifizierte Teilnehmer (die die Filterkriterien für Teilnehmer nicht erfüllen) die Umfrage nicht von derselben IP-Adresse aus erneut starten können, um den Umfrageanreiz zu erhalten.

- Formulieren Sie Umfragefragen so, dass eine Verzerrung der Umfrage ausgeschlossen und das Risiko einer Umfragemüdigkeit minimiert wird.

- Akzeptieren abgeschlossener Umfragen erst, wenn der Befragte alle Fragen beantwortet hat

- Sicherstellen, dass die Befragten die Umfrage in ihrer Muttersprache sehen (z. B. Englisch, Deutsch, Französisch, Japanisch)

- Randomisierung der Umfrageantworten, wenn möglich, um eine Verzerrung der Reihenfolge zu verhindern

- Hinzufügen von „Weiß nicht“ (oder vergleichbaren) Antworten, wenn möglich, damit die Befragten nicht gezwungen sind, Fragen zu erraten, wenn sie die Antwort nicht wissen

- Eliminierung der Antworten von „Rasern“, die die Umfrage in einem Bruchteil der durchschnittlichen Bearbeitungszeit abschließen

- Eliminierung von Antworten von „Betrügern“, die ihren Antworten einheitliche Muster zugrunde legen (z. B. A,A,A,A und A,B,C,D,A,B,C,D)

- Sicherstellen, dass die Online-Umfrage vollständig getestet ist und auf Computern, Tablets und Smartphones problemlos verwendet werden kann

CyberEdge möchte Recorded Future dafür danken, dass sie diese Forschungsstudie ermöglicht haben. Unser besonderer Dank gilt Kalpana Singh und Sam Langrock, die ihr Wissen und ihre Perspektiven im Bereich Bedrohungsinformationen mit uns geteilt haben.

Anhang 3: Über unseren Sponsor

Recorded Future ist das weltweit größte Unternehmen für Bedrohungsinformationen. Die Intelligence Cloud von Recorded Future bietet durchgängige Informationen über Gegner, Infrastruktur und Ziele. Durch die Indizierung des Internets über das offene Web, das Dark Web und technische Quellen hinweg bietet Recorded Future Echtzeit-Einblicke in eine wachsende Angriffsfläche und Bedrohungslandschaft und ermöglicht es Kunden, schnell und sicher zu handeln, um Risiken zu reduzieren und ihr Geschäft sicher voranzutreiben. Recorded Future hat seinen Hauptsitz in Boston sowie Niederlassungen und Mitarbeiter auf der ganzen Welt. Das Unternehmen arbeitet mit über 1.700 Unternehmen und Regierungsorganisationen in mehr als 75 Ländern zusammen, um unvoreingenommene und umsetzbare Informationen in Echtzeit bereitzustellen. Weitere Informationen finden Sie unter recordedfuture.com.

Anhang 4: Über die CyberEdge Group

Die 2012 gegründete CyberEdge Group ist das größte Forschungs-, Marketing- und Verlagsunternehmen für die Community der IT-Sicherheitsanbieter. Heute ist etwa jeder sechste etablierte IT-Sicherheitsanbieter mit einem Jahresumsatz von 10 Millionen Dollar oder mehr ein CyberEdge-Kunde.

Der hochgelobte Cyberthreat Defense Report (CDR) von CyberEdge und andere Umfrageberichte von Einzel- und Mehrfachsponsoren haben zahlreiche Auszeichnungen erhalten und wurden sowohl in Wirtschafts- als auch in Technologiepublikationen vorgestellt, darunter The Wall Street Journal, Forbes, Fortune, USA Today, NBC News, ABC News, SC Magazine, DarkReading und CISO Magazine.

CyberEdge hat sich in der IT-Sicherheitsbranche einen Ruf als Anbieter von Umfrageberichten, Analystenberichten, Whitepapers sowie kundenspezifischen Büchern und E-Books höchster Qualität erworben. Weitere Informationen dazu, wie wir unseren Kunden, die als Anbieter von IT-Sicherheit tätig sind, zum Erfolg verhelfen, finden Sie auf unserer Website unter www.cyber-edge.com.