Bedrohungsakteur-Karten

Threat Actor Intelligence Cards (auch bekannt als Threat Actor Cards) bieten eine On-Demand-Zusammenfassung wichtiger Informationen zu einer bestimmten Gruppe von Bedrohungsakteuren. Bedrohungsakteurskarten werden in Echtzeit aktualisiert, wenn Recorded Future neue Informationen sammelt. Sie können Bedrohungsakteurkarten als Ausgangspunkt verwenden, wenn Sie einen Bedrohungsakteur identifizieren und eine Risikobewertung für Ihre Organisation vornehmen oder wenn Sie eine Risikobewertung aktualisieren. Bedrohungsakteurskarten sind auch Dreh- und Angelpunkte bei Untersuchungen, die mit einem Indikator, einem Malware-Tool oder einer Schwachstelle beginnen.

Beschreibungen mehrerer allgemeiner Komponenten der Threat Actor Card finden Sie in der Übersicht über Intelligence Cards. Die folgenden Details sind spezifisch für die Bedrohungsakteurskarte:

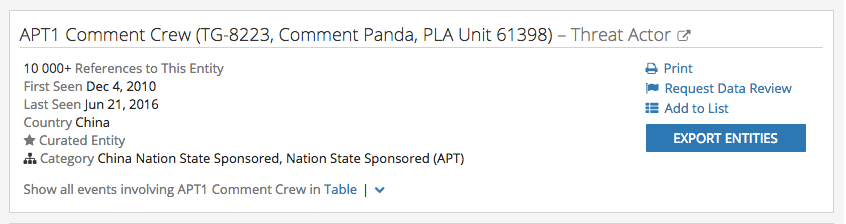

Überschrift

Im Abschnitt "Überschrift" wird die Gruppe der Bedrohungsakteure identifiziert. Viele Karten listen mehrere Namen für dieselbe Gruppe auf, wie sie von verschiedenen Gemeinschaften von Praktikern, Forschern und Anbietern verwendet werden.

Viele Intelligence Cards verknüpfen Bedrohungsakteure mit einer oder mehreren Bedrohungsakteurkategorien. Diese Kategorien ordnen Bedrohungsakteure in Risikobereiche ein, z. B. finanziell motivierte, von Nationalstaaten gesponserte und hackende Gemeinschaften. Kategorien erfassen auch das Land, von dem aus die Bedrohungsakteursgruppe gemeldet wird. Die Kategorien " National State Sponsored " stellen APT-Bedrohungsakteure dar, die fortschrittliche Methoden verwenden, um in Zielnetzwerken hartnäckig zu bleiben, oft mit dem Ziel, hochwertige Daten zu exfiltrieren.

Die Identifizierung, Zuordnung und Charakterisierung von Bedrohungsakteuren ist bekanntermaßen schwierig. Die Zuordnung von Bedrohungsakteursgruppen zu Ländern und Kategorien in Recorded Future ist nicht als endgültige Tatsachenfeststellung gedacht. Stattdessen erfasst es den Konsens oder die führende Hypothese in der Sicherheitsgemeinschaft, wie von unserem Team beobachtet - oder kann eine Gruppe von Bedrohungsakteuren mit mehreren Kategorien verknüpfen, wenn es starke konkurrierende Hypothesen in der Sicherheitsgemeinschaft gibt.

Wir freuen uns über Feedback, Vorschläge und Kritik zu den Metadaten von Bedrohungsakteuren. Bitte verwenden Sie die Aktion Datenüberprüfung anfordern, um mit uns in Kontakt zu treten.

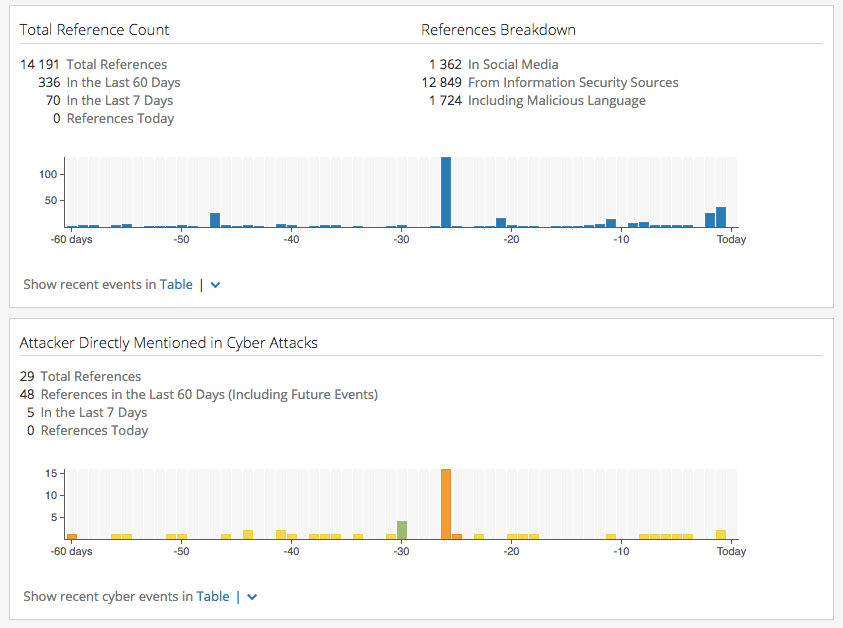

Zeitleisten für aktuelle Ereignisse

Die meisten Bedrohungsakteurskarten weisen zwei Zeitachsen auf. Der erste Abschnitt der Zeitachse, der blau eingefärbt ist, enthält zusammenfassende Metriken für alle Berichte, an denen der Bedrohungsakteur beteiligt ist, und zeigt eine Zeitachse der Berichterstattung in den letzten 60 Tagen.

Der zweite Zeitachsenabschnitt fasst gemeldete Cyberangriffs- und Cyber-Exploit-Ereignisse zusammen, bei denen der Bedrohungsakteur direkt als Angreifer gemeldet wurde. Jeder Tag in der Cyber-Ereignis-Zeitachse wird durch die Wichtigkeit des Cyber-Bedrohungssignals für diesen Bedrohungsakteur an diesem Datum farbcodiert.

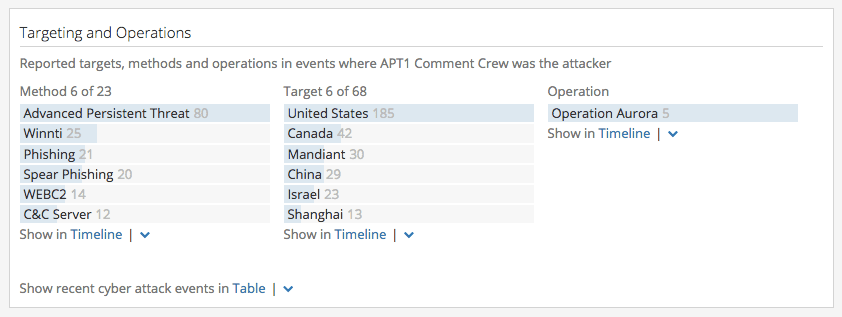

Targeting und Betrieb

In diesem Abschnitt werden Methoden, Ziele und Vorgänge oder Kampagnen aus Cyberangriffen zusammengefasst, bei denen dieser Bedrohungsakteur direkt als Angreifer gemeldet wurde. Zu den Methoden gehören generische Angriffsvektoren, Malware-Tools und Malware-Kategorien sowie Schwachstellen. Sie können auf eine dieser Top-Entitäten klicken, um die Ereignisse anzuzeigen, die diesen Link melden. Verwenden Sie die Aktion In Zeitachse anzeigen, um einen Drilldown durchzuführen, um weitere verwandte Entitäten in der Zeitachse, Tabelle, Strukturkarte usw. anzuzeigen.

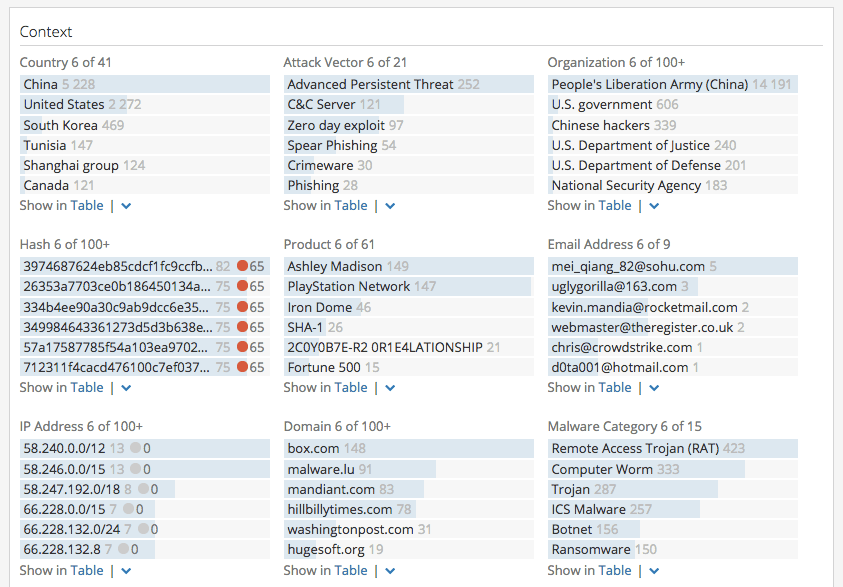

Zusammenhang

In diesem Abschnitt werden andere Infrastrukturen und Entitäten, die mit dem Bedrohungsakteur gemeldet werden, nach Entitätstyp geordnet zusammengefasst. Sie können die spezifischen Ereignisse für jeden Link anzeigen, indem Sie auf die zugehörige Entität in der Liste klicken. Aktuelle Risikobewertungen werden, sofern verfügbar, angezeigt. Sie können weitere verwandte Entitäten anzeigen, die über die oberste Liste in der Intelligence-Karte hinausgehen, indem Sie auf die Aktion In Tabelle anzeigen klicken.

Aktuelle Referenzen und erste Referenz

Jede Bedrohungsakteurskarte schließt mit einer Reihe von Einzelverweisen ab, die basierend auf dem Zeitpunkt der Meldung (letzter Bericht und erster Bericht) hervorgehoben oder als der neueste Bericht eines Ereignistyps oder einer Gruppe von Quellen hervorgehoben werden. Zu diesen hervorgehobenen jüngsten Ereignissen gehören Cyber-Events, Paste-Sites, soziale Medien, Informationssicherheitsquellen, Untergrundforen und Dark-Web-Quellen.